VMware Cloud on AWS: 새로운 내용 (2025년 12월)

Source: VMware Blog

Updated: 12/02/2025

Broadcom에서는 고객이 인프라를 현대화하고 복원력을 향상시키며 운영을 단순화하도록 돕는 데 집중하고 있습니다—팀이 관리해야 할 복잡성을 추가하지 않으면서 말이죠. 지난 몇 달 동안 VMware Cloud on AWS (VMC)를 보다 유연하고 사용하기 쉽게 만들기 위해 여러 업데이트를 출시했습니다. 최신 업데이트는 릴리스 노트에서 놓치기 쉬우니, 이번 기회를 통해 가장 최근에 출시된 기능들을 강조하고자 합니다.

우리의 최신 기능은 비‑스트레치 보조 클러스터와 개선된 스케일‑다운을 통한 비용 효율적인 복원력, 재설계된 사용자 인터페이스를 통한 명확한 운영 인사이트, 향상된 VMC Sizer, 새로운 Host Usage API, 그리고 HCX 4.11.3을 통한 지속적인 제품 향상을 기업 고객에게 제공합니다.

다음은 새로운 기능들에 대한 개요입니다.

Optimize Your SDDC Deployments: Stretched Cluster Enhancements

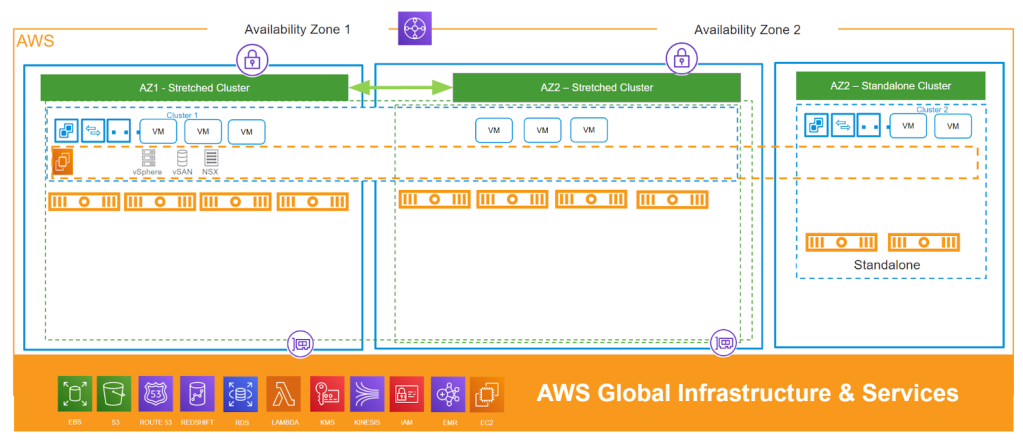

VMC에서 소프트웨어 정의 데이터센터(SDDC)를 배포할 때 표준 배포와 스트레치 배포 중 하나를 선택할 수 있습니다. 표준 클러스터는 단일 AWS 가용 영역(AZ)에 배포되는 반면, 스트레치 클러스터는 세 개의 AWS 가용 영역에 걸쳐 SDDC를 배포함으로써 가용성을 향상시킵니다. 두 개의 가용 영역은 인스턴스 배포에 사용되고, 세 번째 영역은 vSAN 증인 구성 요소를 호스팅합니다.

스트레치 클러스터에서는 호스트가 두 개의 AWS 가용 영역에 배포되기 때문에 고객은 리소스 요구량에 대해 2:1 비율로 규모를 잡아야 합니다. 이는 고가용성을 필요로 하지 않는 워크로드에 대해 비용 부담이 클 수 있습니다. 또한, 스트레치 클러스터가 6대 이상의 호스트로 확장된 경우 이전에는 다시 축소할 수 없었습니다. 이러한 두 가지 경험을 개선하기 위해 VMC 팀은 스트레치 클러스터 SDDC의 비‑스트레치 보조 클러스터와 스트레치 클러스터에 대한 개선된 스케일‑다운 옵션을 도입했습니다.

Non‑Stretched Secondary Clusters in Stretched SDDCs

이전에는 스트레치 SDDC의 모든 클러스터가 두 개의 AZ에 걸쳐 스트레치되었습니다. 이번 업데이트에서는 기본 클러스터만 스트레치되면 되며, 보조 클러스터는 단일 AZ에 배포될 수 있는 옵션이 생겼습니다. 스트레치 클러스터에서는 호스트를 균등하게 배포해야 하므로 최소 증분이 두 대입니다. 하지만 비‑스트레치 보조 클러스터에서는 호스트를 한 대씩 추가할 수 있어, 필요한 특정 AZ에만 호스트 수를 늘릴 수 있습니다.

Some key benefits include

- 동일한 SDDC 내에서 스트레치와 비‑스트레치 클러스터의 장점을 모두 제공합니다.

- 비‑스트레치 클러스터에서는 단일 AZ 호스트 확장을 1대씩 수행할 수 있습니다.

- 고가용성이 필요 없는 테스트 및 개발 워크로드와 같이 스트레치 클러스터 가용성을 요구하지 않는 워크로드의 비용을 절감합니다.

- 애플리케이션 수준에서 네이티브 복제를 지원하는 아키텍처를 지원하며, 두 개의 독립적인 비‑스트레치 보조 클러스터에 배포할 수 있습니다.

VMC는 AZ 간 복원력이 필요한 애플리케이션을 위해 스트레치 클러스터를 지원합니다. SDDC 1.24v5부터 고객은 클러스터 배포 및 확장 방식에 대한 유연성을 얻습니다. 비‑스트레치 클러스터는 스트레치 클러스터 호스트가 위치한 두 개의 AWS 가용 영역 중 하나에만 배포될 수 있으며, 이 기능은 버전 1.24v5 이상 SDDC에만 제공됩니다. 비‑스트레치 클러스터의 SLA는 스트레치 클러스터와 다르며, 스트레치 배포가 제공하는 고가용성 보장을 갖추고 있지 않습니다.

새로운 SDDC 배포를 계획할 때는 고가용성과 최적화된 워크로드 배포 두 가지 이점을 모두 얻을 수 있는 스트레치‑클러스터 SDDC를 고려하십시오.

Improved Scale‑Down Options for Stretched Clusters

이전에는 스트레치 클러스터를 6대 이하(각 가용 영역당 3대)로 축소할 수 없었습니다. 이제는 리소스 가용성 및 기타 고려 사항에 따라 6대 이상에서 최소 4대(각 AZ당 2대) 또는 심지어 2대(각 AZ당 1대)까지 축소할 수 있습니다. 이를 통해 인프라를 보다 세밀하게 제어하고 필요에 따라 비용을 최적화할 수 있습니다.

Key use cases

- 워크로드 사용량이 시간이 지나면서 감소했으며 현재 리소스 활용도에 맞춰 스트레치 클러스터를 축소해야 하는 경우.

- 피크 수요 시 6대 이상으로 확장했던 스트레치 클러스터를 이제는 호스트 수를 줄여야 하는 경우.

i3.metal에서i4i.metal또는i3en.metal인스턴스 유형으로 마이그레이션했으며, 더 이상 많은 호스트가 필요하지 않은 경우. 최신 인스턴스 유형은 더 작은 풋프린트에서도 동등하거나 더 나은 성능을 제공합니다.

Important considerations before scaling down

- 기본 클러스터가 Large 관리 어플라이언스를 사용하는 경우 최소 6대(각 AZ당 3대)를 유지해야 합니다.

- CPU 구성을 8개로 커스텀한 클러스터의 경우 최소 크기는 4대(각 AZ당 2대)입니다.

- 클러스터가 이미 리소스 임계값에 가깝거나 설정한 커스텀 정책을 위반하게 될 경우 축소가 불가능합니다.

최적화를 시작하시겠습니까? 현재 구성을 검토하고 위 가이드라인과 비교한 뒤, 스트레치 클러스터를 최대 효율로 맞춤 조정하십시오.

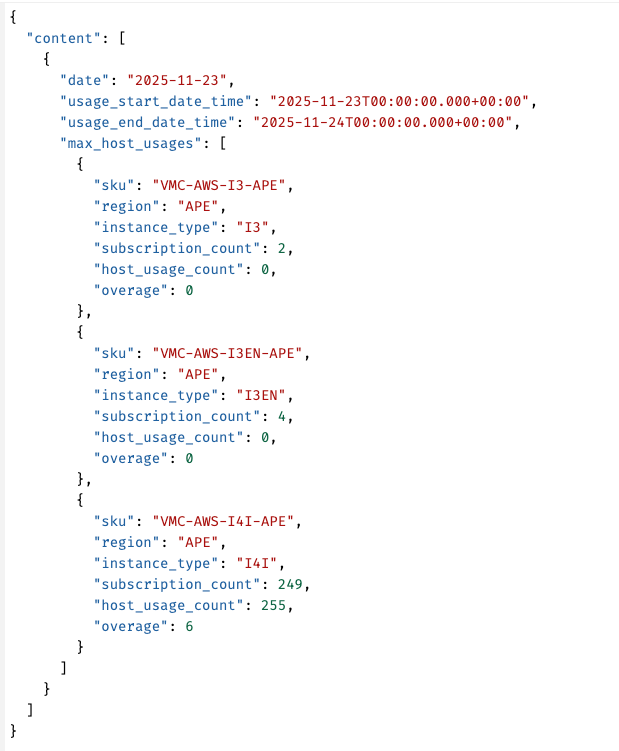

Take Control of Your Data: New Host Usage Report API

우리는 Host Usage Report API를 출시하게 되어 기쁩니다. 이를 통해 호스트 사용 데이터를 프로그래밍 방식으로 액세스할 수 있습니다. 원하는 날짜 범위에 대한 일일 호스트 사용 보고서를 가져오고, 지역, 인스턴스 유형, SKU 및 기타 속성별로 필터링할 수 있습니다—모두 간단한 API 호출을 통해 가능합니다.

이 데이터를 활용해 호스트 사용 추세를 분석하고, 비용을 최적화하며, 기존 보고 도구와 대시보드에 사용량 메트릭을 직접 통합하십시오. API는 정렬 및 필터링 작업을 포함한 표준 쿼리 매개변수를 지원하므로 필요한 데이터를 정확히 가져올 수 있는 유연성을 제공합니다.

위 이미지는 API의 샘플 출력 예시입니다. 이를 자동화하여 원하는 분석 도구에 데이터를 공급할 수 있습니다. 오늘 바로 사용해 보세요!

Product Enhancement: HCX version 4.11.3 Now Available for VMC

VMware HCX 버전 4.11.3이 VMware Cloud on AWS에 제공됨을 알려드립니다. 이번 릴리스에는 여러 중요한 업데이트가 포함되어 있습니다.

What’s New in HCX 4.11.3?

이번 유지보수 릴리스는 데이터 경로, 시스템 업데이트 및 전반적인 운영 전반에 걸친 필수 수정 및 향상을 제공하여 보다 원활하게 실행할 수 있도록 돕습니다. 모든 개선 사항에 대한 전체 목록은 공식 HCX Release Notes를 참고하십시오.

HCX 버전 4.11.3은 2027년 10월 11일까지 지원을 연장하여 장기적인 안정성을 제공합니다. 오래된 버전은 더 이상 지원되지 않으므로 모든 고객이 가능한 한 빨리 버전 4.11.3으로 업그레이드할 것을 강력히 권장합니다.

첫 번째 HCX 설정 시, VMware Cloud on AWS는 자동으로 버전 4.11.3을 배포합니다. 기존 배포에 대해서는…