국가 행위자, ‘Shadow Campaigns’ 스파이 작전으로 155개 국가를 표적

Source: Bleeping Computer

개요

국가 지원 위협 그룹이 전 세계 규모의 작전인 **“Shadow Campaigns”**라 명명된 작전에서 37개국의 정부 및 핵심 인프라 기관 네트워크 수십 개를 침해했습니다. 지난해 11월에서 12월 사이에 이 행위자는 155개국과 연결된 정부 기관을 대상으로 정찰 활동도 수행했습니다.

Palo Alto Networks의 Unit 42 부서에 따르면, 이 그룹은 최소 2024년 1월부터 활동해 왔으며, 아시아에서 운영되고 있다는 높은 신뢰도가 있습니다. 확정적인 귀속이 가능해질 때까지 연구원들은 이 행위자를 TGR‑STA‑1030 / UNC6619으로 추적하고 있습니다.

목표 부문

“Shadow Campaigns” 활동은 주로 다음을 대상으로 합니다:

- 정부 부처

- 법 집행 기관

- 국경 관리

- 금융

- 무역

- 에너지

- 광업

- 이민

- 외교 기관

Unit 42 연구원들은 이번 공격으로 37개국에 걸쳐 최소 70개의 정부 및 핵심 인프라 조직이 성공적으로 침해되었다고 확인했습니다. 여기에는 미주 지역의 무역 정책, 지정학적 사안, 선거와 관련된 기관; 여러 유럽 국가의 부처와 의회; 호주의 재무부; 그리고 대만의 정부 및 핵심 인프라가 포함됩니다.

대상 국가(상단) 및 확인된 침해(하단) – Source: Unit 42

대상 또는 침해된 조직이 있는 국가 목록은 방대하며, 특정 지역 사건에 의해 주도되는 것으로 보입니다.

- 2025년 10월 미국 정부 셧다운 기간 동안, 위협 행위자는 북·중·남아메리카 전역(브라질, 캐나다, 도미니카공화국, 과테말라, 온두라스, 자메이카, 멕시코, 파나마, 트리니다드 및 토바고)의 엔터티를 스캔하는 관심이 증가한 것으로 나타났습니다.

- 최소 200 IP 주소에 대한 대규모 정찰 활동이 발견되었으며, 이는 온두라스 정부 인프라를 호스팅하는 주소들로, 30 일 전 국립 선거가 있던 시점에 이루어졌습니다. 두 후보 모두 대만과의 외교 관계 회복 의사를 표명했습니다.

손상된 엔터티 (Unit 42 평가 기준)

- 브라질 – 광업 및 에너지부

- 볼리비아 – 광업 관련 기관 네트워크

- 멕시코 – 두 개 부처

- 파나마 – 정부 인프라

- 베네수엘라 – Venezolana de Industria Tecnológica 시설에 위치한 IP 주소

- 키프로스, 체코, 독일, 그리스, 이탈리아, 폴란드, 포르투갈, 세르비아 – 다양한 정부 기관

- 인도네시아 – 항공사

- 말레이시아 – 다수의 정부 부서 및 부처

- 몽골 – 법 집행 기관

- 대만 – 전력 장비 산업의 주요 공급업체

- 태국 – 정부 부서 (주로 경제 및 국제 무역 정보 담당)

- 콩고민주공화국, 지부티, 에티오피아, 나미비아, 니제르, 나이지리아, 잠비아 – 핵심 인프라 기관

Unit 42는 또한 TGR‑STA‑1030/UNC6619가 다음과 연관된 인프라에 SSH 연결을 시도했다고 보고합니다:

- 호주의 재무부

- 아프가니스탄 재무부

- 네팔 총리실 및 각료회의 사무실

추가 정찰 및 침해 시도

- 체코 정부와 연결된 인프라 스캔 (군대, 경찰, 의회, 내무부, 재무부, 외교부, 대통령 웹사이트 포함).

- 600개 이상의 IP 주소를 대상으로 .europa.eu 도메인을 호스팅하는 경우.

- 2025년 7월, 이 그룹은 독일에 집중하여 정부 시스템을 호스팅하는 490개 이상의 IP 주소에 연결을 시도함.

Shadow Campaigns Attack Chain

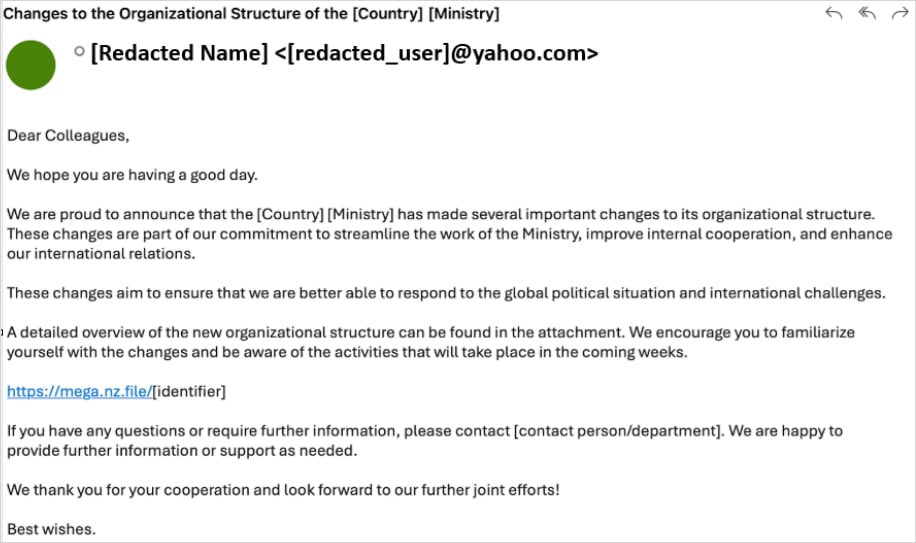

초기 작업은 정부 관리에게 맞춤형 피싱 이메일을 보내는 방식에 의존했으며, 종종 내부 부처 재조직 노력을 언급했습니다. 이메일에는 Mega.nz 스토리지 서비스에 호스팅된 현지화된 이름의 악성 아카이브 링크가 삽입되었습니다. 압축 파일에는 다음이 포함되어 있었습니다:

- Diaoyu 라는 악성 로더

- pic1.png 라는 이름의 0바이트 PNG 파일

Sample of the phishing email used in Shadow Campaigns operations – Source: Unit 42

Unit 42 연구원들은 Diaoyu 로더가 특정 조건에서 Cobalt Strike 페이로드와 VShell 프레임워크를 명령‑및‑제어(C2)용으로 가져온다는 것을 발견했습니다. 이러한 조건은 분석 회피 검사를 수행합니다.

“가로 화면 해상도 ≥ 1440이라는 하드웨어 요구사항 외에도, 샘플은 실행 디렉터리 내에 특정 파일(pic1.png)이 존재하는지 환경 의존성 검사를 수행합니다,” 라고 연구원들은 말합니다.

전체 분석 읽기.

0바이트 이미지 파일은 파일 기반 무결성 검사 역할을 하며, 해당 파일이 없을 경우 악성코드는 손상된 호스트를 검사하기 전에 종료됩니다.

탐지를 회피하기 위해 로더는 다음 보안 제품의 실행 중인 프로세스를 찾습니다:

- Kaspersky

- Avira

- Bitdefender

- Sentinel One

- Norton (Symantec)

악용된 취약점

피싱 외에도, TGR‑STA‑1030/UNC6619는 초기 접근을 달성하기 위해 최소 15개의 알려진 취약점을 활용했으며, 다음과 같은 분야의 문제들을 포함합니다:

- SAP Solution Manager

- Microsoft Exchange Server

- D‑Link 장치

- Microsoft Windows

새로운 Linux 루트킷

TGR‑STA‑1030/UNC6619의 툴킷은 **[불완전한 내용 – 원본 텍스트가 갑자기 종료됨]**을 사용했습니다.

위 모든 정보는 Palo Alto Networks의 Unit 42 연구에서 가져왔습니다.

Shadow Campaigns 활동은 광범위하며 Behinder, Godzilla, Neo‑reGeorg와 같은 웹쉘뿐만 아니라 GO Simple Tunnel (GOST), Fast Reverse Proxy Server (FRPS), IOX와 같은 네트워크 터널링 도구도 포함합니다.

Source: https://unit42.paloaltonetworks.com/shadow-campaigns-uncovering-global-espionage/

맞춤형 리눅스 커널 eBPF 루트킷 – ShadowGuard

연구원들은 “ShadowGuard” 라는 맞춤형 리눅스 커널 eBPF 루트킷을 발견했으며, 이는 TGR‑STA‑1030 / UNC6619 위협 행위자와 독점적으로 연관된 것으로 보입니다.

“eBPF 백도어는 완전히 신뢰받는 커널 공간 내에서 동작하기 때문에 탐지하기가 매우 어렵습니다,” 라고 연구원들은 설명합니다.

Unit 42 – Shadow Campaigns: Uncovering Global Espionage

“이로 인해 보안 도구나 시스템 모니터링 애플리케이션이 실제 데이터를 보기 전에 핵심 시스템 기능과 감사 로그를 조작할 수 있습니다.”

ShadowGuard의 주요 기능

- 커널 수준에서 악성 프로세스 정보를 은폐합니다.

- 시스템 콜 가로채기를 통해 표준 리눅스 모니터링 도구에서 32개의 PID까지 숨길 수 있습니다.

*swsecret*라는 이름을 가진 파일 및 디렉터리를 숨길 수 있습니다.- 운영자가 보여져야 하는 프로세스를 정의할 수 있는 메커니즘을 제공합니다.

인프라스트럭처

Shadow Campaigns에서 사용되는 인프라스트럭처는 다음에 의존합니다:

- 미국, 싱가포르, 영국에 있는 정식 VPS 제공업체가 호스팅하는 피해자‑대상 서버

- 트래픽 난독화를 위한 릴레이 서버

- 프록시 역할을 하는 주거용 프록시 또는 Tor

연구원들은 대상에게 친숙해 보이는 C2 도메인의 사용을 관찰했습니다, 예를 들어:

- 프랑스어 사용 국가를 위한

.gouv최상위 도메인 - 유럽 우주에 대한 공격에서 사용된

dog3rj[.]tech도메인

“도메인 이름이 ‘DOGE Jr’에 대한 참조일 가능성이 있으며, 이는 미국 정부 효율성 부서(Department of Government Efficiency)나 암호화폐 이름 등 서구 맥락에서 여러 의미를 가질 수 있습니다,” 라고 연구원들은 설명합니다.

위협 행위자 프로필

Unit 42에 따르면, TGR‑STA‑1030 / UNC6619은 운영적으로 성숙한 스파이 행위자를 나타내며, 다음과 같은 특징이 있습니다:

- 전략적, 경제적, 그리고 정치적 정보를 우선시합니다.

- 이미 전 세계 수십 개 정부에 영향을 미쳤습니다.

Unit 42의 보고서에는 방어자가 이러한 공격을 탐지하고 차단할 수 있도록 돕는 **침해 지표 (IoCs)**가 하단에 포함되어 있습니다.

IT 인프라의 미래

현대 IT 인프라는 수동 워크플로우가 따라잡기 어려울 정도로 빠르게 움직입니다. 이 새로운 Tines 가이드에서 여러분의 팀이 다음을 달성하는 방법을 알아보세요:

- 숨겨진 수동 지연 감소

- 자동화된 응답을 통한 신뢰성 향상

- 이미 사용 중인 도구 위에 지능형 워크플로우를 구축하고 확장하기