우편 편지, 암호화폐 절도 공격에서 Trezor와 Ledger 사용자를 노린다

Source: Bleeping Computer

위에 제공된 소스 링크 외에 번역하고 싶은 텍스트를 알려주시면, 해당 내용을 한국어로 번역해 드리겠습니다.

하드웨어 지갑 사용자를 대상으로 한 피싱 편지

위협 행위자들은 인기 있는 암호화폐 하드웨어 지갑 제조업체인 Trezor와 Ledger에서 온 것처럼 보이는 실제 편지를 보내고 있습니다. 목표는 사용자가 복구 구문을 공개하도록 속여 암호화폐를 탈취하는 것입니다.

사기 작동 방식

- 긴급 “인증/거래 확인” – 편지에서는 지갑 기능 접근을 잃지 않기 위해 수신자가 필수 확인을 완료해야 한다고 주장합니다.

- QR 코드 링크 – 피해자는 QR 코드를 스캔하도록 압박받으며, 이는 복구 구문을 탈취하도록 설계된 악성 웹사이트로 리디렉션됩니다.

- 사회공학 – 편지는 공식 브랜드와 격식 있는 어조를 사용해 합법성과 긴급성을 조성합니다.

해야 할 일

- 복구 구문을 절대 공유하지 마세요. 요청이 지갑 제조업체에서 온 것처럼 보여도 마찬가지입니다.

- 공식 지원 채널을 직접 확인하세요 (예: 공식 웹사이트나 앱을 통해).

- 알 수 없는 QR 코드를 스캔하지 말고, 민감한 정보를 입력하기 전에 URL을 반드시 재확인하세요.

경계를 유지하고 암호화폐 자산을 보호하세요.

스네일‑메일 QR‑코드 암호화폐 사기

하드웨어‑월렛 사용자는 Trezor와 Ledger 보안 및 컴플라이언스 팀을 사칭하는 공식적인 레터헤드가 인쇄된 편지를 받고 있습니다.

배경

두 제조업체 모두 고객 연락처 정보를 노출한 데이터 유출 사고를 겪었습니다:

- Trezor – 지원 사이트가 침해되어 약 66 000명의 고객 개인 데이터가 유출되었습니다 (source)

- Ledger – 약 270 000명의 소유자 물리적 주소가 해커 포럼에 게시되었습니다 (source)

유출된 데이터는 우편 사기의 표적 선정 기준으로 사용되는 것으로 보입니다.

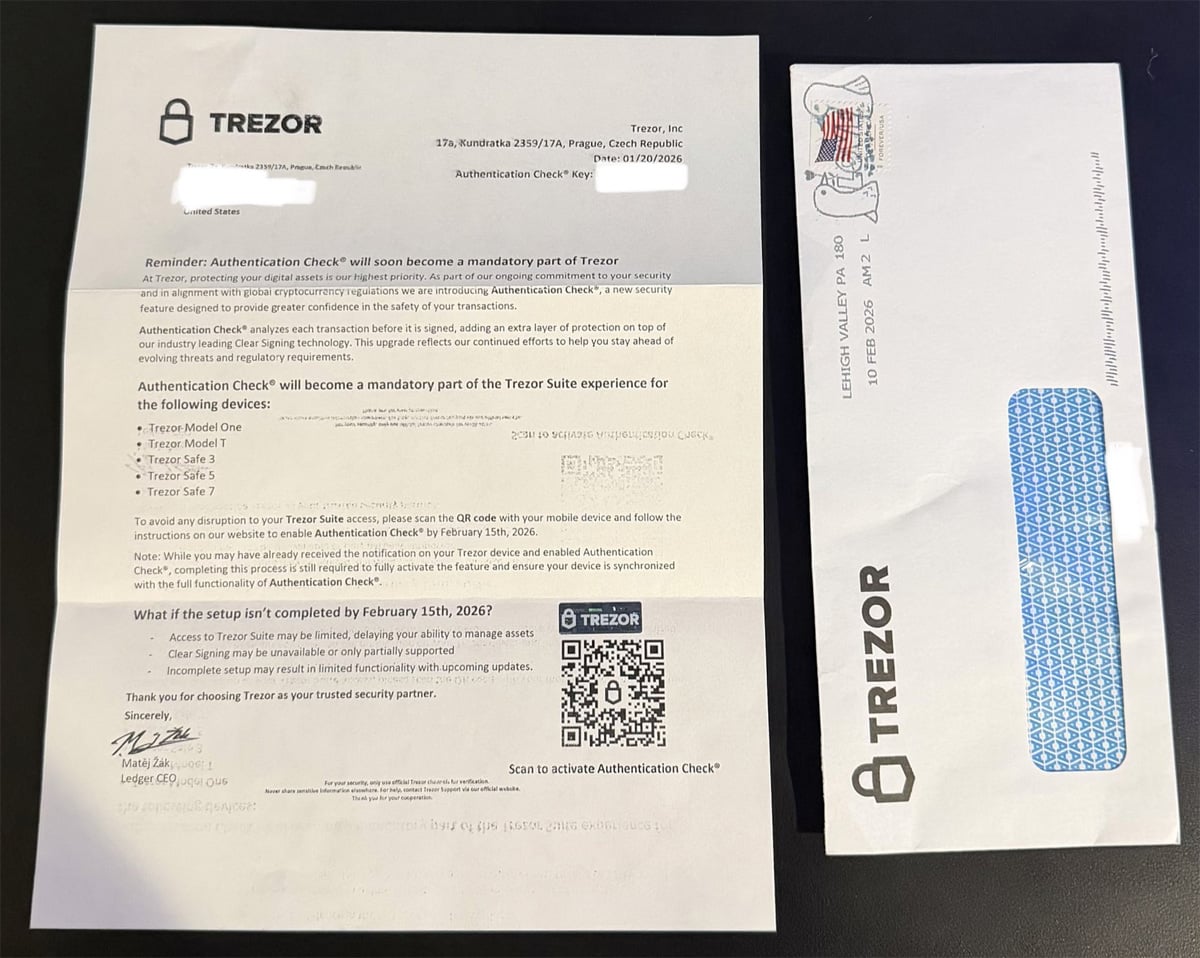

위조된 Trezor 편지

사이버 보안 연구원 Dmitry Smilyanets는 “인증 확인(Authentication Check)”이 필수가 될 것이라고 주장하는 위조 Trezor 편지 사본을 공유했습니다.

“Trezor Suite 접근에 차질이 없도록, QR 코드를 모바일 기기로 스캔하고 우리 웹사이트의 안내에 따라 2026년 2월 15일까지 인증 확인을 활성화해 주세요.”

편지에는 다음과 같은 내용도 추가되었습니다:

“이미 Trezor 기기에서 알림을 받고 인증 확인을 활성화했더라도, 이 과정을 완료해야 기능이 완전히 활성화됩니다.”

Source: Smilyanets

위조된 Ledger 편지

유사한 Ledger‑테마 편지가 X에 게시되었습니다 (source). 이 편지는 “거래 확인(Transaction Check)”이 필수가 될 것이며, 서비스 중단을 방지하려면 2025년 10월 15일까지 QR 코드를 스캔하라고 경고합니다.

피싱 인프라

QR 코드를 스캔하면 피해자는 스푸핑된 설정 페이지로 리다이렉트됩니다:

| 플랫폼 | 피싱 도메인 (현재 오프라인) |

|---|---|

| Trezor | https://trezor.authentication-check.io/ |

| Ledger | https://ledger.setuptransactioncheck.com/ |

Ledger 도메인은 현재 오프라인이며, Trezor 사이트는 여전히 운영 중이지만 Cloudflare에 의해 피싱 사이트로 표시됩니다.

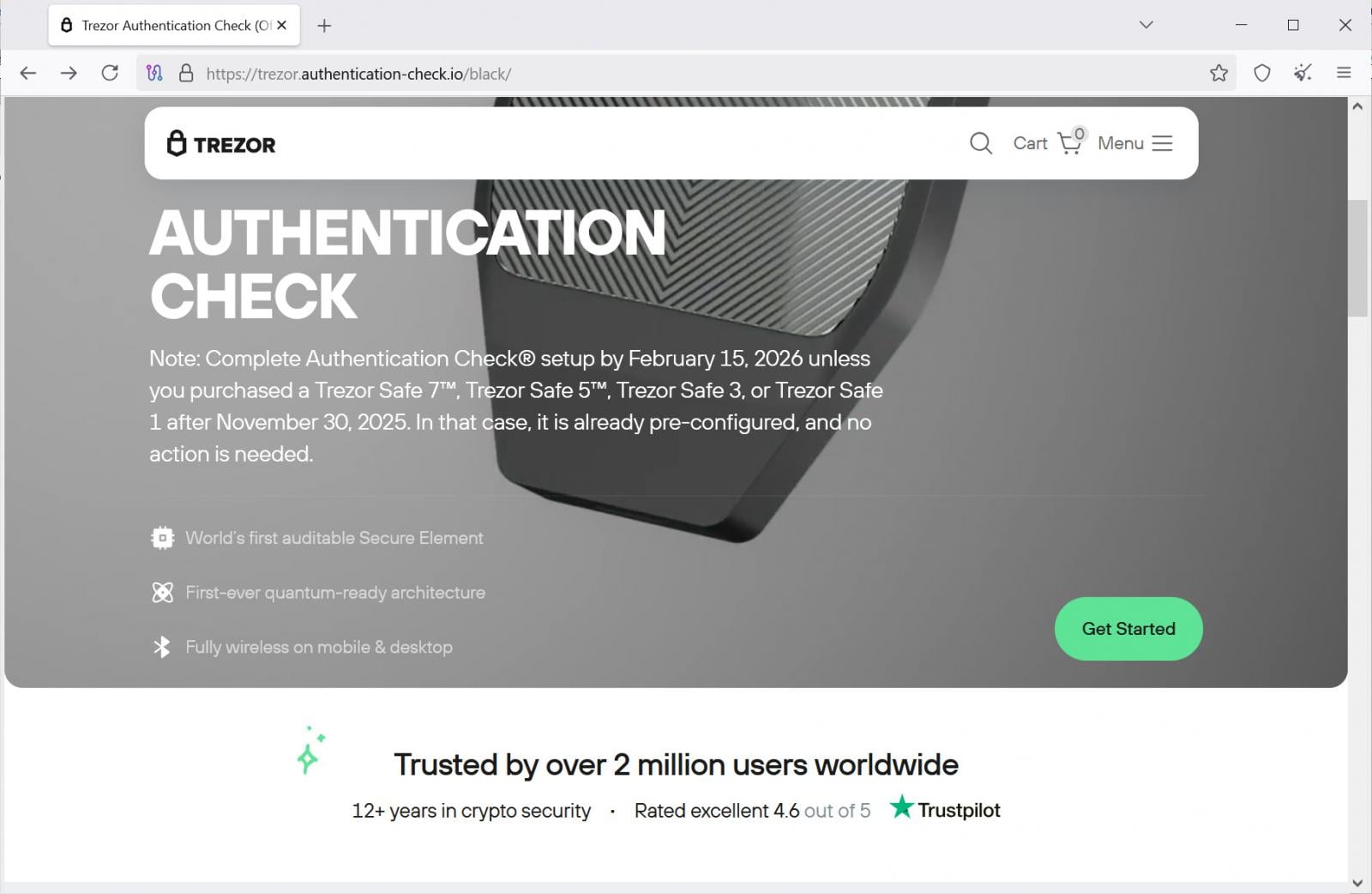

Trezor 피싱 페이지

페이지는 우편 편지와 유사한 경고를 표시합니다:

“2026년 2월 15일까지 인증 확인 설정을 완료하십시오. 2025년 11월 30일 이후 Trezor Safe 7, Safe 5, Safe 3, 또는 Safe 1을 구매한 경우 이미 사전 구성되어 있으므로 조치가 필요 없습니다.”

Source: BleepingComputer

“Get Started” 를 클릭하면 두 번째 페이지로 이동하며, 제한된 접근, 거래 서명 오류, 향후 업데이트 누락 등 사용자가 진행하지 않을 경우 발생할 수 있는 문제를 경고합니다.

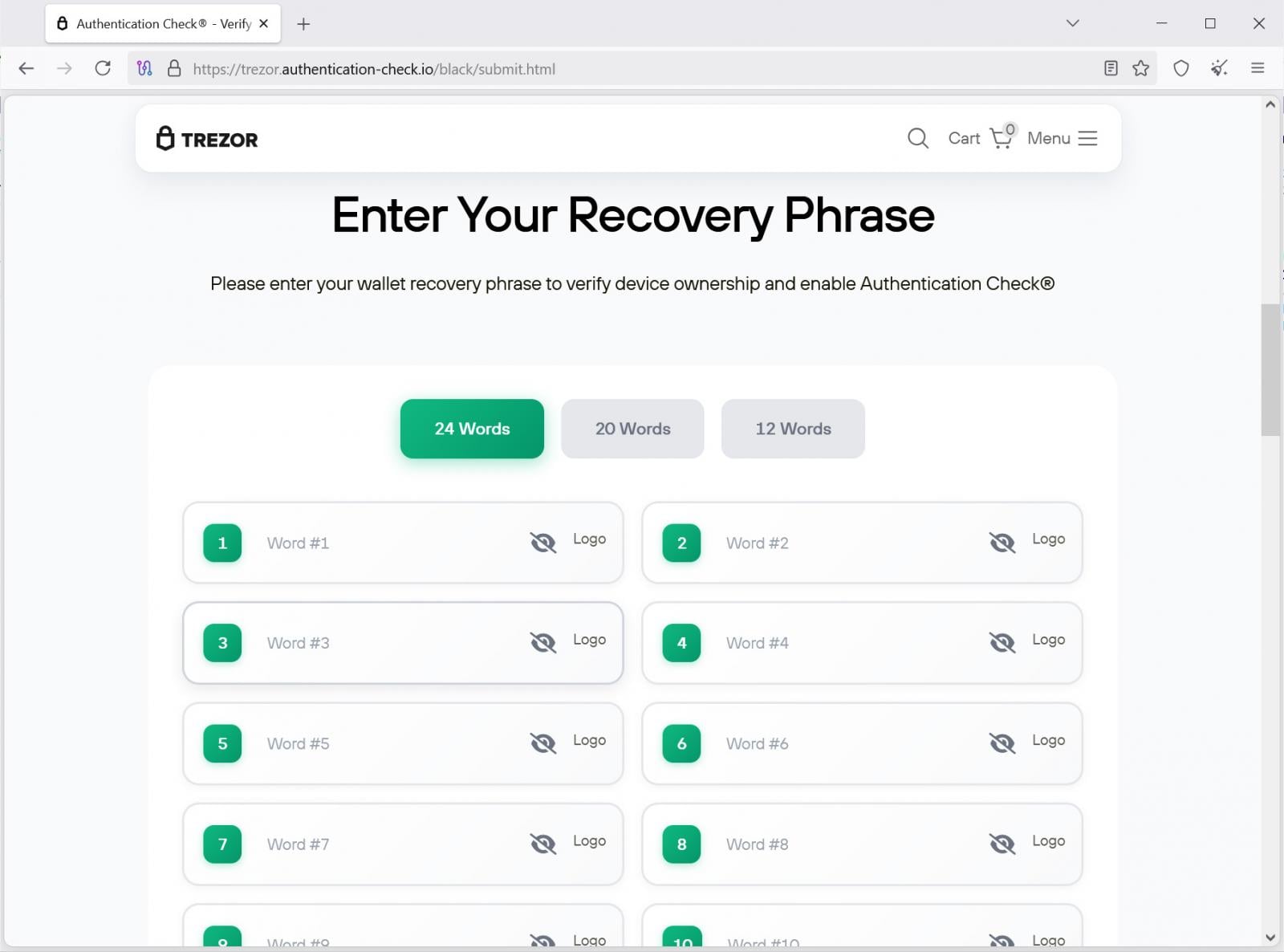

최종 페이지에서는 월렛 복구 구문(12‑, 20‑ 또는 24‑단어)을 요구합니다.

Source: BleepingComputer

구문이 제출되면 다음 백엔드 API 엔드포인트로 전송됩니다:

https://trezor.authentication-check.io/black/api/send.php공격자는 이를 이용해 피해자의 월렛을 가져와 자금을 탈취할 수 있습니다.

맥락 및 이전 사건

- Trezor를 표적으로 한 피싱 이메일이 흔히 보고되었습니다 (source). Ledger도 마찬가지입니다 (source).

- 물리적 우편 캠페인은 드물지만 이전에도 발생한 바 있습니다:

- 2021 – 위협…

actors mailed modified Ledger devices that captured recovery phrases during setup (source)

- April 2024 – a postal phishing campaign targeting Ledger users was reported on X (source)

Take‑away

- Never scan QR codes from unsolicited physical mail.

원치 않는 실물 우편에서 받은 QR 코드를 절대 스캔하지 마세요. - Never enter a recovery phrase on any website unless you are absolutely sure you are on the official vendor domain.

공식 공급업체 도메인임을 확신하지 않는 한, 어떤 웹사이트에도 복구 구문을 절대 입력하지 마세요. - Verify communications through the official support channels (e.g., log in to your account on the vendor’s website, not via a link in a letter).

공식 지원 채널을 통해 커뮤니케이션을 확인하세요(예: 편지에 있는 링크가 아니라 공급업체 웹사이트에 로그인하여 계정을 확인). - Report suspicious mail to the wallet manufacturer and to local law‑enforcement or cyber‑crime units.

의심스러운 우편을 지갑 제조업체와 지역 경찰 또는 사이버 범죄 부서에 신고하세요.

복구 구문을 절대 공유하지 마세요

하드웨어 지갑 복구 구문(시드 구문이라고도 함)은 암호화폐 지갑에 접근할 수 있는 개인 키를 텍스트 형태로 표현한 것입니다. 복구 구문을 입수한 사람은 해당 지갑과 그 안의 자금을 완전히 장악할 수 있습니다.

Trezor와 Ledger와 같은 제조사는 사용자가 복구 구문을 입력, 스캔, 업로드 또는 공유하도록 절대 요청하지 않습니다.

복구 구문은 지갑을 복구할 때 하드웨어 지갑 장치 자체에 직접 입력해야 하며, 절대로 컴퓨터, 모바일 기기 또는 웹사이트에 입력해서는 안 됩니다.

IT 인프라의 미래가 여기 있습니다

The future of IT infrastructure is here

현대 IT 인프라는 수동 워크플로우가 따라잡기 어려울 정도로 빠르게 변화합니다. 이번 Tines 가이드에서 여러분의 팀이 다음을 달성할 수 있는 방법을 알아보세요:

- 눈에 보이지 않는 수동 지연 최소화

- 자동화된 대응을 통한 신뢰성 향상

- 이미 사용 중인 도구 위에 지능형 워크플로우를 구축하고 확장하기