새로운 'Massiv' 안드로이드 뱅킹 악성코드, IPTV 앱으로 위장

Source: Bleeping Computer

개요

연구원들이 Massiv라 명명한 새로운 Android 은행 악성코드가 IPTV 앱으로 위장해 디지털 신원을 탈취하고 온라인 뱅킹 계좌에 접근하고 있습니다. 이 악성코드는 화면 오버레이와 키로깅을 이용해 민감한 데이터를 얻으며, 감염된 기기를 원격으로 제어할 수도 있습니다.

사기 탐지 및 모바일 위협 인텔리전스 기업 ThreatFabric의 연구원들이 관찰한 캠페인에서, Massiv는 포르투갈 정부 앱을 표적으로 삼았으며, 이 앱은 Chave Móvel Digital(포르투갈의 디지털 인증 및 서명 시스템)과 연동됩니다.

.jpg)

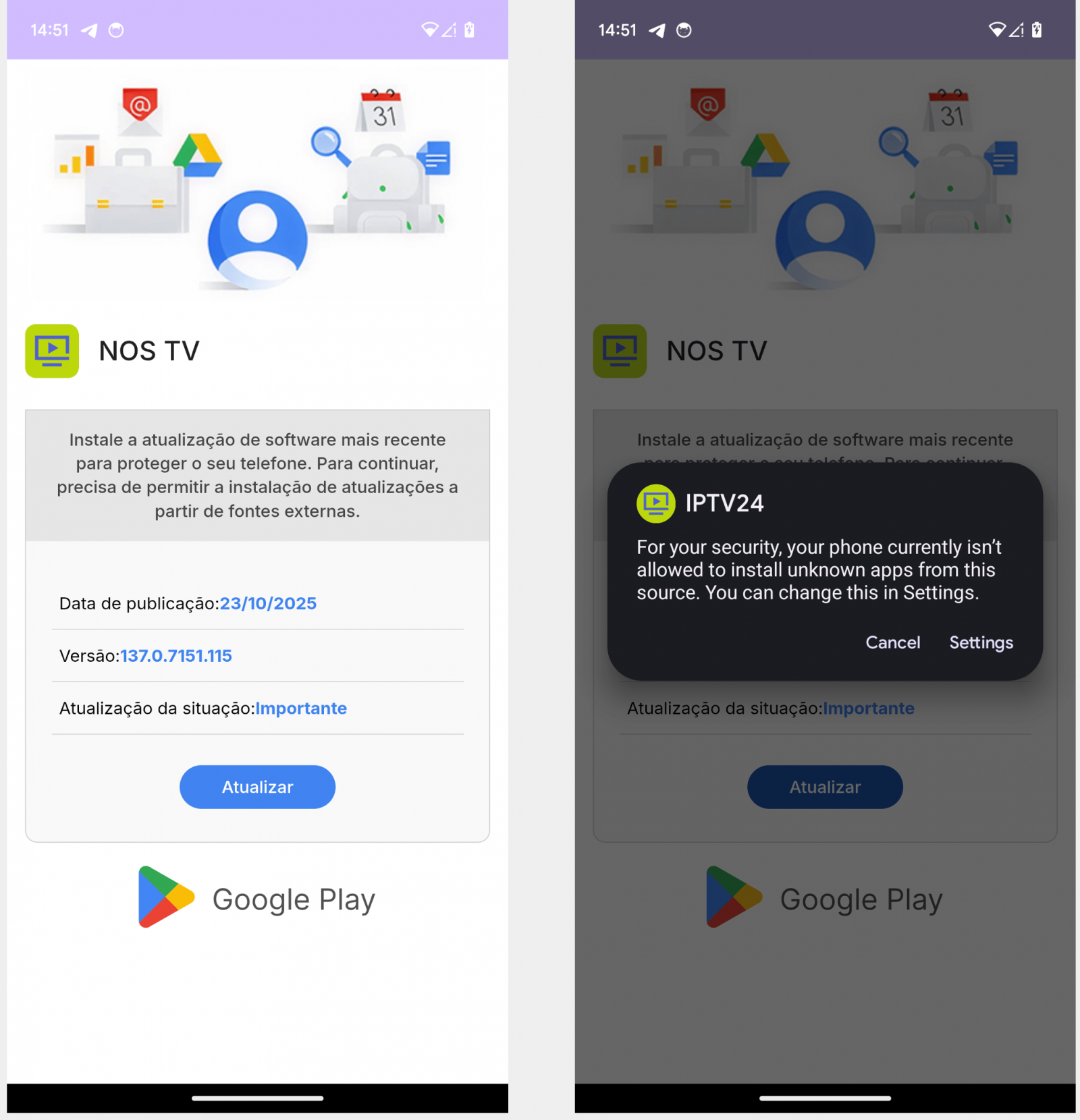

Massiv가 사용하는 오버레이 – 출처: ThreatFabric

“MTI 연구는 피해자(감염된 기기의 사용자) 명의로 새로운 은행 및 서비스(피해자가 사용하지 않는)에서 신규 계좌가 개설된 사례를 확인했습니다.” – ThreatFabric 보고서.

“이러한 계좌는 사기꾼이 완전히 통제하므로, 자금 세탁 스킴의 일환으로 활용하거나 대출을 받아 현금화할 수 있어, 피해자는 자신이 개설하지 않은 계좌 때문에 부채에 시달리게 됩니다.”

원격 제어 모드

Massiv는 운영자를 위해 두 가지 원격 제어 모드를 제공합니다:

- 화면 실시간 스트리밍 모드 – Android의 MediaProjection API를 활용해 기기의 화면을 스트리밍합니다.

- UI‑트리 모드 – **접근성 서비스(Accessibility Service)**에서 구조화된 데이터를 추출합니다. 여기에는 보이는 텍스트, 인터페이스 요소 이름, 화면 좌표, 상호작용 속성 등이 포함됩니다. 이를 통해 공격자는 버튼을 클릭하고, 텍스트 필드를 편집하는 등 화면 캡처 방어가 적용된 은행, 통신 및 기타 민감 앱을 우회할 수 있습니다.

IPTV 유인 수단 증가

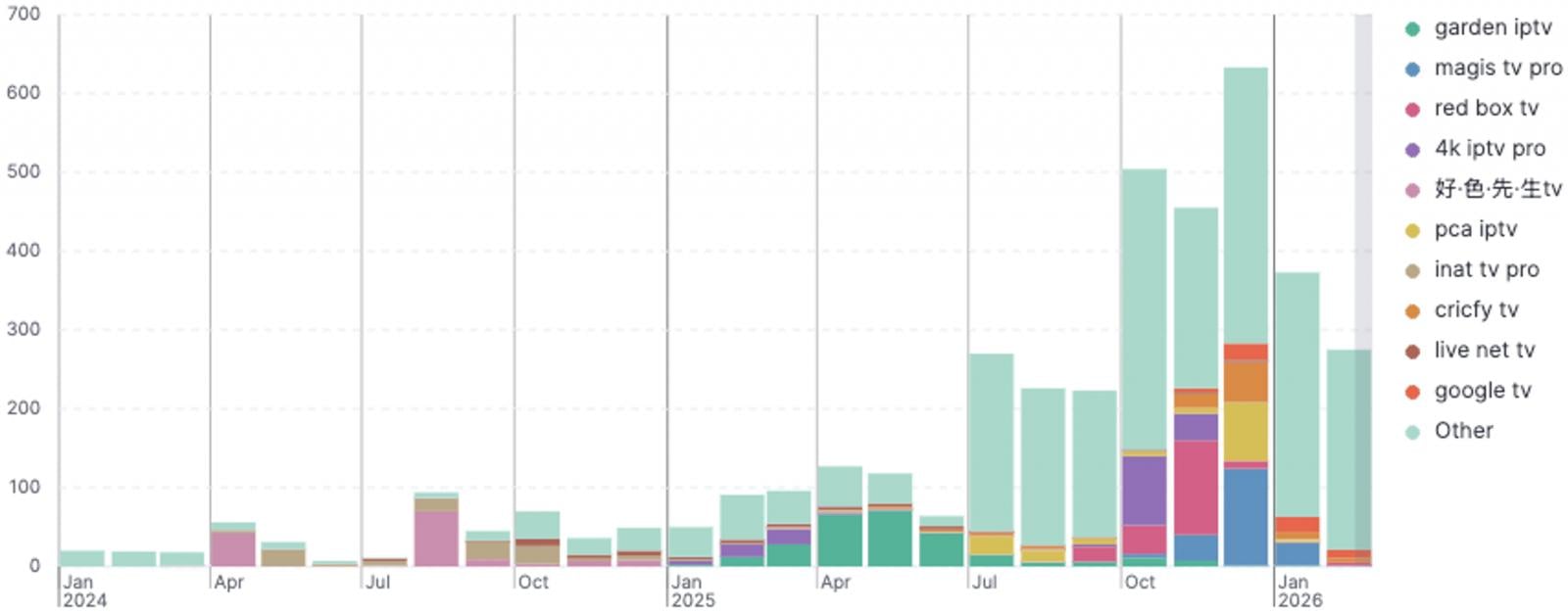

IPTV 테마 악성코드 로드 APK 수 – 출처: ThreatFabric

이러한 앱은 저작권 침해에 핵심적인 역할을 하므로 정책 위반으로 Google Play에서 찾을 수 없습니다. 사용자는 비공식 채널에서 APK 형태로 입수해 사이드로드하는 경우가 많습니다.

대부분의 경우 IPTV 앱은 가짜이며, 불법 방송에 접근할 수 없고, APK 자체가 악성 페이로드를 설치하는 드롭퍼 역할을 합니다. 일부 경우에는 정식 IPTV 웹사이트를 WebView에 표시해 환상을 유지합니다.

Massiv를 배포하는 가짜 IPTV 앱 – 출처: ThreatFabric

연구진은 가짜 IPTV 마스킹 악성코드 드롭퍼가 주로 스페인, 포르투갈, 프랑스, 터키 사용자들을 표적으로 삼았다고 보고했습니다.

권고 사항: Android 사용자는 공식 채널(Google Play)에서 신뢰할 수 있는 게시자의 검증된 앱만 다운로드하고, Play Protect를 활성화한 상태를 유지하며 정기적으로 기기를 스캔하도록 해야 합니다.