Android 펌웨어와 Google Play 앱에서 새로운 Keenadu 백도어 발견

Source: Bleeping Computer

Overview

새롭게 발견된 정교한 안드로이드 악성코드 Keenadu가 여러 제조사의 펌웨어에 삽입된 채 발견되었으며, 이를 통해 설치된 모든 애플리케이션을 장악하고 감염된 기기를 무제한으로 제어할 수 있습니다.

사이버보안 기업 Kaspersky의 보고서에 따르면 Keenadu는 다음과 같은 다양한 배포 메커니즘을 가지고 있습니다:

- OTA(Over‑the‑Air) 방식으로 전달되는 손상된 펌웨어 이미지

- 다른 백도어를 통한 전달

- 시스템 앱에 삽입

- 비공식 출처에서 제공되는 변조된 앱

- Google Play에 올라온 앱

Keenadu는 각각 고유한 기능을 가진 여러 변종이 존재하며, 가장 강력한 형태는 펌웨어 기반 버전입니다.

Scope of infection

2026년 2월 현재, Kaspersky는 13,000대의 감염된 기기를 확인했으며, 이들 대부분은 러시아, 일본, 독일, 브라질, 네덜란드에 위치해 있습니다.

연구진은 Keenadu를 지난해 위조 기기에 사전 탑재된 또 다른 안드로이드 악성코드 패밀리인 Triada와 비교하고 있습니다.

Firmware‑integrated variant

- 기기의 언어 또는 시간대가 중국과 연관된 경우 활성화되지 않음.

- Google Play 스토어와 Play Services가 없으면 작동을 멈춤.

현재 운영자는 주로 광고 사기(ad‑fraud) 활동에 집중하고 있지만, Kaspersky는 이 악성코드의 기능이 훨씬 더 광범위한 데이터 절도와 위험한 행동을 가능하게 한다고 지적합니다.

“Keenadu는 공격자에게 피해자의 기기에 대한 무제한 제어 권한을 제공하는 완전한 기능을 갖춘 백도어입니다,” 라고 Kaspersky는 BleepingComputer에 전했습니다.

“이 악성코드는 기기에 설치된 모든 앱을 감염시킬 수 있으며, APK 파일을 통해 어떤 앱이든 설치하고 모든 권한을 부여할 수 있습니다.”

“기기에 저장된 모든 정보—미디어, 메시지, 은행 인증 정보, 위치 등—가 유출될 수 있습니다. 악성코드는 사용자가 Chrome 브라우저의 시크릿 모드에서 입력하는 검색어까지도 감시합니다,” 라고 연구진은 밝혔습니다.

System‑app variant

시스템 앱에 삽입된 변종은 기능이 다소 제한적이지만, 상승된 권한 덕분에 사용자에게 알리지 않고도 어떤 앱이든 설치할 수 있습니다. Kaspersky 연구진은 이 악성코드가 얼굴 인식 시스템 앱에 삽입된 사례를 발견했으며, 해당 앱은 주로 기기 잠금 해제 및 기타 인증 작업에 사용됩니다.

Google Play presence

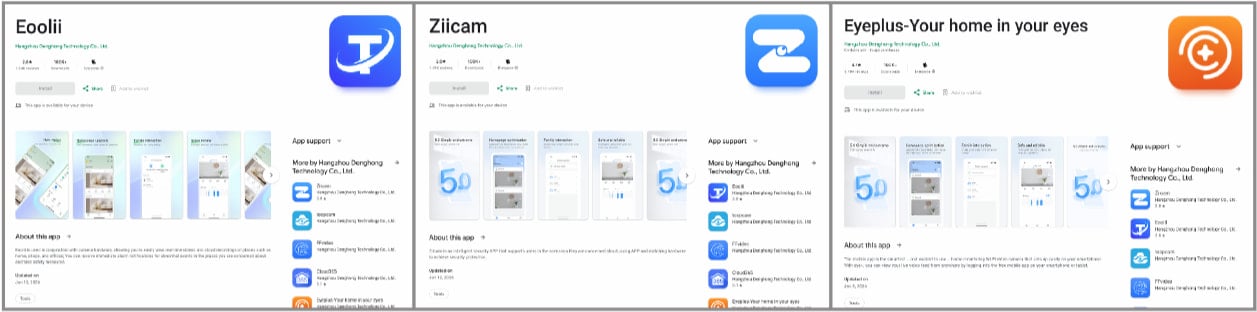

이 악성코드는 300,000회 이상 다운로드된 스마트 홈 카메라 앱에서도 발견되었으나 현재는 공식 스토어에서 삭제된 상태입니다.

Keenadu loader apps on Google Play

Source: Kaspersky

앱을 실행하면 호스트 앱 내부에서 보이지 않는 웹 브라우저 탭이 열려 백그라운드에서 웹사이트를 탐색합니다. Kaspersky는 이러한 동작이 올해 초 Dr.Web이 발견한 APK에서 나타난 행동과 유사하다고 언급했습니다(source).

Firmware infection in tablets

Keenadu는 여러 제조사의 안드로이드 태블릿 펌웨어에도 존재합니다. 예를 들어 Alldocube iPlay 50 mini Pro (T811M) 태블릿에는 2023년 8월 18일 날짜가 찍힌 악성 펌웨어가 포함되어 있었습니다. 2024년 3월 한 고객이 Alldocube의 OTA 서버가 침해되었다고 신고한 뒤, 해당 업체는 “OTA 소프트웨어를 통한 바이러스 공격”을 인정했지만 자세한 내용은 공개하지 않았습니다.

Technical analysis

Kaspersky는 Keenadu 백도어에 대한 상세 기술 분석을 공개했으며, 악성코드가 안드로이드 시스템 핵심 라이브러리인 libandroid_runtime.so 를 어떻게 장악하여 “기기에 설치된 모든 앱의 컨텍스트 내에서” 동작하는지를 설명했습니다.

Mitigation and recommendations

- 악성코드가 펌웨어 깊숙이 삽입돼 있기 때문에 표준 안드로이드 OS 도구만으로는 제거할 수 없습니다.

- 사용자는 깨끗한 펌웨어 버전을 찾아 설치해야 합니다.

그들의 장치.

- 평판이 좋은 제3자에서 펌웨어를 설치하는 것도 대안이지만, 호환되지 않을 경우 장치를 벽돌(사용 불가)로 만들 위험이 있습니다.

- 가장 안전한 방법은 손상된 장치 사용을 중단하고 신뢰할 수 있는 공급업체 및 공인 유통업체의 제품으로 교체하는 것입니다.