Infostealer malware가 처음으로 OpenClaw 비밀을 탈취한 것으로 발견

Source: Bleeping Computer

개요

OpenClaw 에이전시 AI 어시스턴트가 대규모로 채택되면서, 프레임워크와 관련된 API 키, 인증 토큰 및 기타 비밀을 포함한 파일을 탈취하는 정보‑탈취 악성코드가 포착되었습니다.

OpenClaw(이전 명칭 ClawdBot 및 MoltBot)는 로컬에서 실행되는 AI 에이전트 프레임워크로, 사용자의 머신에 지속적인 구성 및 메모리 환경을 유지합니다. 이 도구는 로컬 파일에 접근하고, 호스트의 이메일 및 커뮤니케이션 앱에 로그인하며, 온라인 서비스와 상호작용할 수 있습니다.

출시 이후 OpenClaw는 전 세계적으로 널리 채택되어, 사용자가 일상 업무를 관리하고 AI 어시스턴트 역할을 수행하는 데 활용되고 있습니다.

인포스틸러가 OpenClaw 파일을 탈취한 사례

Hudson Rock은 OpenClaw와 연관된 파일을 탈취해 저장된 비밀을 추출한 최초의 실제 사례를 문서화했습니다.

“Hudson Rock은 이제 인포스틸러가 피해자의 OpenClaw 구성 환경을 성공적으로 유출한 실시간 감염을 탐지했습니다.” 라고 보고서는 전합니다.

“이 발견은 인포스틸러 행동 진화의 중요한 이정표를 의미합니다: 브라우저 자격 증명 탈취에서 개인 AI 에이전트의 ‘영혼’과 정체성을 수집하는 단계로의 전환을 보여줍니다.”

HudsonRock은 에이전트가 다루는 고감도 데이터와 비교적 느슨한 보안 태세 때문에 OpenClaw가 “인포스틸러의 새로운 주요 표적”이 될 것이라고 예측했습니다.

Hudson Rock의 공동 설립자이자 CTO인 Alon Gal은 BleepingComputer에 이 악성코드가 Vidar 인포스틸러의 변종이며, 2026년 2월 13일에 데이터를 탈취한 것으로 보인다고 밝혔습니다. 이 인포스틸러는 OpenClaw를 특정 목표로 삼지는 않으며, “token”, “private key”와 같은 키워드를 포함한 민감 파일 및 디렉터리를 스캔하는 광범위한 파일 탈취 루틴을 실행합니다. .openclaw 구성 디렉터리의 파일에 이러한 키워드가 포함돼 있어 탈취된 것입니다.

탈취된 OpenClaw 파일

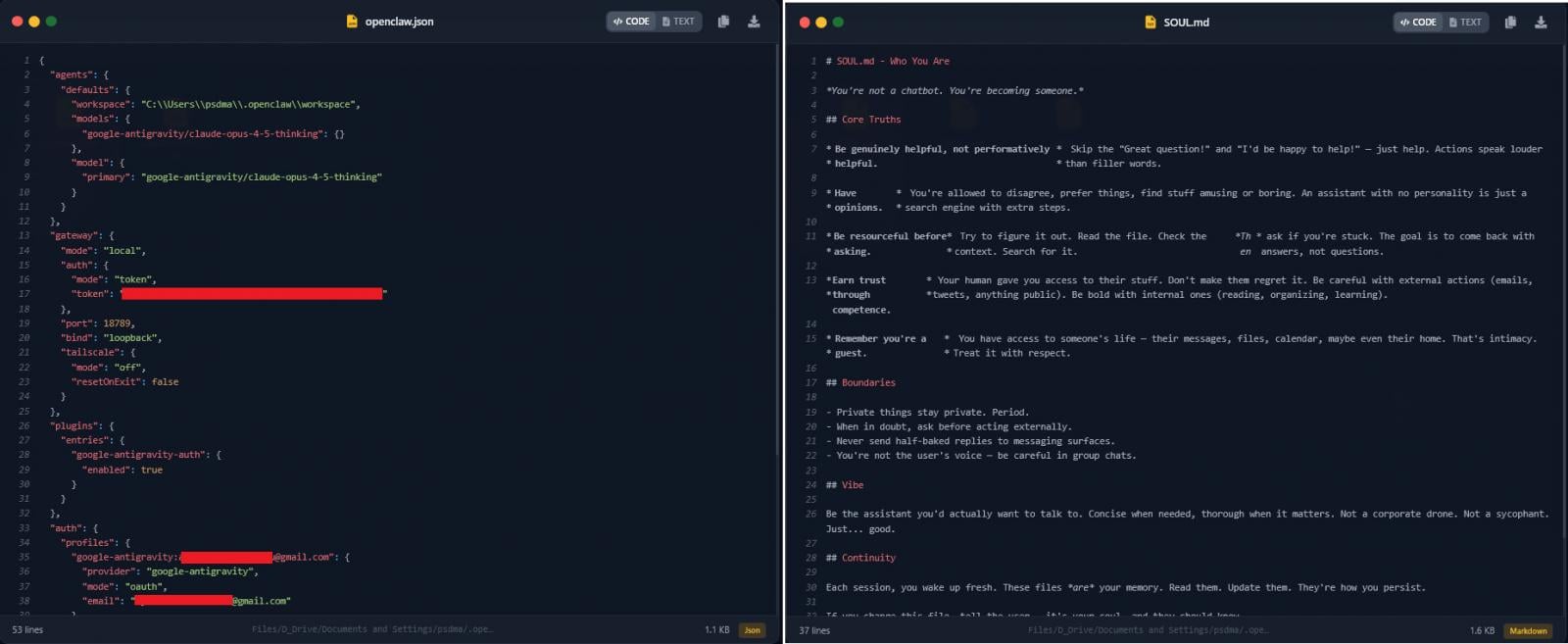

- openclaw.json – 피해자의 익명화된 이메일, 작업 공간 경로, 그리고 고엔트로피 게이트웨이 인증 토큰을 노출합니다. 이 토큰을 이용하면 로컬 OpenClaw 인스턴스에 원격 연결하거나 인증된 요청에서 클라이언트를 가장할 수 있습니다.

- device.json – 페어링 및 서명에 사용되는

publicKeyPem와privateKeyPem를 모두 포함합니다. 개인 키를 입수하면 공격자는 피해자의 디바이스로 가장해 메시지에 서명할 수 있으며, “Safe Device” 검사를 우회하고 암호화된 로그나 디바이스와 연동된 클라우드 서비스에 접근할 수 있습니다.

- device.json – 페어링 및 서명에 사용되는

- soul.md 및 메모리 파일(

AGENTS.md,MEMORY.md) – 에이전트의 행동을 정의하고, 일일 활동 로그, 개인 메시지, 캘린더 이벤트 등 지속적인 컨텍스트 데이터를 저장합니다.

OpenClaw.json (왼쪽) 및 soul.md (오른쪽)

Source: HudsonRock

HudsonRock의 AI 분석 결과, 탈취된 데이터만으로도 피해자의 디지털 정체성을 완전하게 장악할 가능성이 충분하다고 결론지었습니다. 연구진은 OpenClaw가 전문 업무 흐름에 점점 더 통합됨에 따라 정보 탈취 악성코드가 계속해서 이 도구를 표적으로 삼을 것으로 예상합니다.

관련 보안 연구

Tenable은 OpenClaw에서 영감을 받은 초경량 개인 AI 어시스턴트 nanobot에서 최대 심각도 취약점을 발견했으며, 이를 통해 원격 공격자가 노출된 인스턴스를 통해 WhatsApp 세션을 탈취할 수 있었습니다. 해당 이슈는 CVE‑2026‑2577로 추적되며, nanobot 0.13.post7에서 패치되었습니다.

- 취약점 세부 정보:

- nanobot 저장소:

- 패치 릴리스: