[AWS] IAM Policy Autopilot을 사용한 Infrastructure Composer 정책 수정

Source: Dev.to

소개

이 글은 AWS Community Builders Advent Calendar 2025의 세 번째 게시물입니다.

AWS re:Invent 2025에서 정책 생성을 지원하는 MCP 서버 IAM Policy Autopilot이 발표되었습니다.

이번 기사에서는 이 MCP 서버를 사용해 이전 게시물에서 소개한 Infrastructure Composer로 인해 처음에 생성되는 과도한 정책 문제를 해결할 수 있는지 검증합니다.

- AWS Blog – Simplify IAM Policy Creation with IAM Policy Autopilot, a New Open‑Source MCP Server for Builders

- Top Announcements of AWS re:Invent 2025

- AWS Community Builders Advent Calendar 2025 (Japanese)

- Previous Infrastructure Composer article

수정할 코드를 준비하기 – Infrastructure Composer로 만든 IaC 코드 구성

이전 글에서는 API Gateway와 Lambda 함수를 이용해 API 구성을 만들었습니다.

이번에는 Infrastructure Composer를 사용해 Lambda 함수와 S3 버킷을 연결하고, 결과 정책 설정을 살펴봅니다.

Infrastructure Composer를 이용해 Lambda 함수와 S3 버킷 연결 만들기

Lambda와 S3 카드를 연결하면 IaC 코드에 연관성을 만들 수 있습니다.

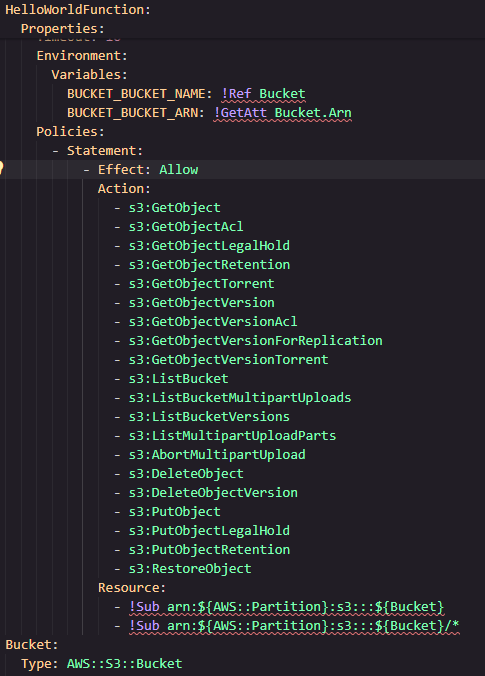

꽤 넓은 정책이 부여되는지 확인하기

연관성을 만들면 꽤 넓은 정책이 자동으로 첨부됩니다.

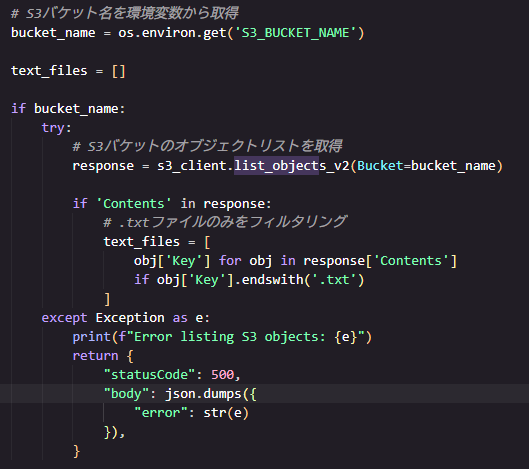

Lambda 함수에 S3 버킷의 텍스트 파일 목록을 가져오는 코드 추가하기

연결을 테스트하기 위해 Lambda 함수 코드를 업데이트합니다. 추가된 코드는 버킷 내 텍스트 파일을 나열합니다.

IAM Policy Autopilot을 사용해 과도한 정책 수정하기

IAM Policy Autopilot 환경 구성

Note (Tested Environment)

Windows PC에서 **Kiro (IDE)**를 사용하고 있습니다.

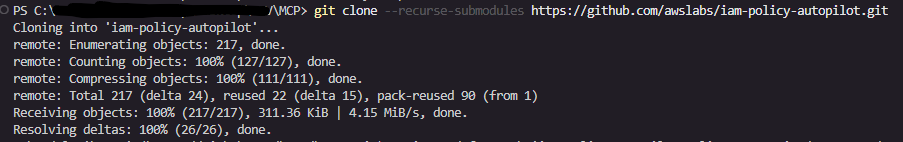

Git 저장소 복제

git clone --recurse-submodules https://github.com/awslabs/iam-policy-autopilot.git

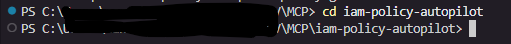

복제한 폴더로 이동

cd iam-policy-autopilot

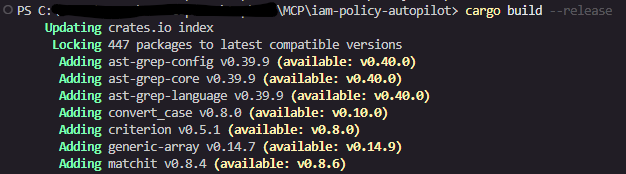

빌드

cargo build --release

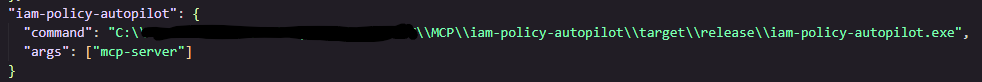

MCP 설정 파일(mcp.json)에 iam-policy-autopilot 설정 입력

"iam-policy-autopilot": {

"command": "C:\\path\\to\\iam-policy-autopilot\\target\\release\\iam-policy-autopilot.exe",

"args": ["mcp-server"]

}

Kiro IDE에서 MCP 설정이 성공했는지 확인

iam-policy-autopilot MCP 이름 옆에 체크 표시와 사용 가능한 도구 목록이 표시되어야 합니다.