从检测到防御:Push-to-Vault 如何为 DevSecOps 加速 Secrets Management

Source: Dev.to

如果你从事安全或 DevSecOps 工作,你一定已经知道机密信息并不会只出现在它们应该出现的地方——安全的机密管理平台(金库)中。它们会泄漏到 Git 仓库、CI 日志、Slack 线程、Jira 工单、维基以及那些从未被清理的“临时”配置文件中。这一问题正日益加剧,许多组织都深受其扰。

2025 年机密蔓延状态 报告显示,公开 GitHub 上泄漏的机密数量同比增长了 25%。机密泄漏到私有仓库的概率是公开仓库的 8 倍,且在 2022 年泄漏的有效机密中,有 70% 在 2025 年重新测试时仍然有效。问题不仅在于泄漏本身;这些机密会长期存在,任何找到它们的人都可以利用。

得益于 GitGuardian 在代码、CI、协作工具以及任何暴露敏感值的来源上的 Secrets Detection(链接),检测能力已经达到了前所未有的水平(查看集成选项)。

然而,解决“最后一公里”——即将机密安全地写入金库、更新配置或 CI 变量、并对机密进行轮换——仍然是一个手动、易出错的过程,导致团队倦怠和风险增加。

GitGuardian 发现了 “我们发现了机密” 与 “该机密已安全存放在机密管理器中” 之间的缺失环节。这个环节就是 Push‑to‑Vault,它在所有主流机密管理平台上均受支持。

GitGuardian Push‑to‑Vault 为你做了什么

Push‑to‑Vault 将检测与安全存储桥接起来。在 GitGuardian 的事件视图中,你可以:

- 查看检测到的机密。

- 触发受控流程,将机密直接写入相应的金库路径。

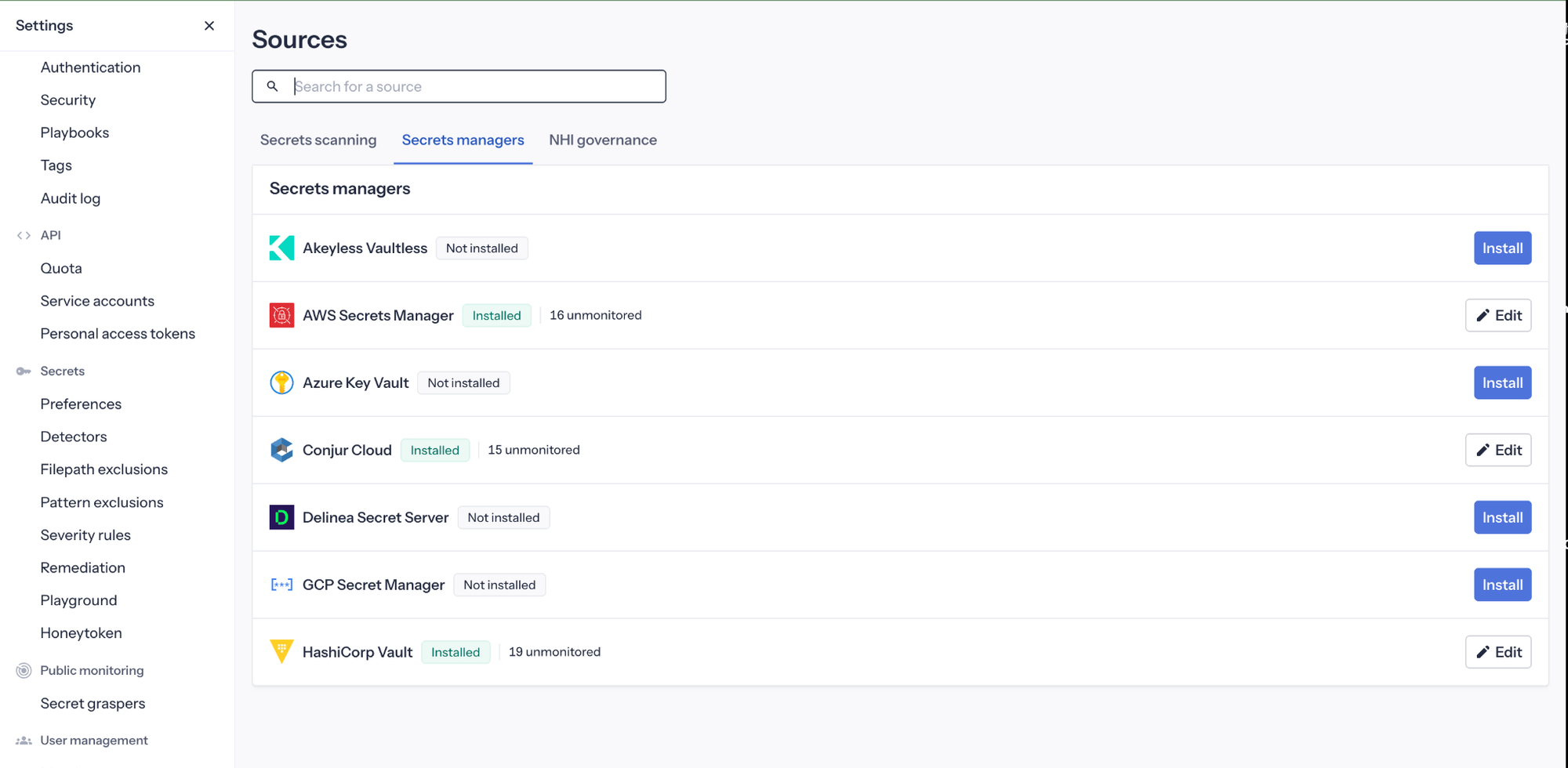

GitGuardian 会跟踪整改进度,让你知道哪些事件已得到控制。该功能 不 会创建新的金库;它使用你已经在使用的金库。底层实现上,Push‑to‑Vault 由 ggscout 提供支持,这是一款在你环境内部运行的轻量工具。ggscout 能与 HashiCorp Vault、CyberArk Conjur Cloud、AWS Secrets Manager 等机密管理器集成。

当你从事件中执行 Push‑to‑Vault 时,ggscout 会将暴露的机密写入你指定的金库路径,然后仅把元数据和哈希返回给 GitGuardian。这样平台即可确认整改,而无需持有原始值。

Push‑to‑Vault 在 NHI 治理策略中的作用

Push‑to‑Vault 是 GitGuardian 非人类身份(NHI)治理 的关键组成部分。机密——密码、令牌、API 密钥——是服务账号、工作负载、CI 流水线、代理以及其他非人类身份之间的连接组织。若对这些机密缺乏可视性和治理,就无法真正控制你的 NHI。

GitGuardian 的 NHI 治理提供:

- 机密及使用它们的身份的真实清单。

- 每个机密出现位置以及在环境中流转方式的清晰可视化。

- 从来源到使用者的端到端映射,使得快速写入金库和轮换成为可能且不会破坏应用。

随着 NHI 的增多,关注点从“只要使用金库”转向完整的生命周期管理。Push‑to‑Vault 将每一次事件都转化为将另一个 NHI 纳入治理的机会,支持现代零信任架构。

安全第一:Push‑to‑Vault 工作原理

- 检测 – GitGuardian 检测到一次包含未写入金库的机密的事件(Git 提交、CI 日志、协作信息等)。

- 同步 – ggscout 从你的 GitGuardian 实例拉取事件详情,并使用其 sync‑secrets 功能将机密写入你指定路径的集成机密管理器。

- 元数据返回 – 写入完成后,ggscout 仅把元数据返回给 GitGuardian,后者将事件标记为已写入金库并跟踪整改。

机密值永远不会以明文形式离开你的基础设施。GitGuardian 不会存储或重放原始机密;它依赖元数据和加密证明来确认机密已受控。

对自动化的严格控制

- 自愿加入 – Push‑to‑Vault 为可选功能。ggscout 可以先以只读模式运行,让团队在启用写入前先获得可视性。

- 细粒度权限 – 启用写入后,你可以限制 ggscout 只能访问特定路径、命名空间或非生产环境。

- 保守模式 – ggscout 可以仅以获取模式运行,生成 JSON 报告展示如果写入会产生的结果。这些报告可供安全或审计团队在实际写入前审阅。

Push‑to‑Vault 还能避免将所有内容无差别地倾倒进金库。你可以直接在 GitGuardian 中嵌入整改指引,引导用户形成更清晰、更可预测的金库布局,而不是仅仅把 Git 中的混乱搬到机密存储中。