Quick Start: 몇 분 안에 즉시 사용 가능한 AWS VPC 구축

Source: Dev.to

소개

이 실습 가이드에서는 몇 분 안에 바로 사용할 수 있는 AWS 네트워킹 환경을 구축합니다. 퍼블릭 및 프라이빗 서브넷, 인터넷 액세스, 라우팅 및 보안 제어가 포함된 완전한 VPC를 만든 뒤, EC2 인스턴스를 실행하여 모든 것이 기대대로 동작하는지 확인합니다. 특히 AWS 네트워킹을 처음 탐색하고 신뢰할 수 있는 기반을 구축하고 싶을 때 가장 빠른 VPC 레이아웃 중 하나입니다.

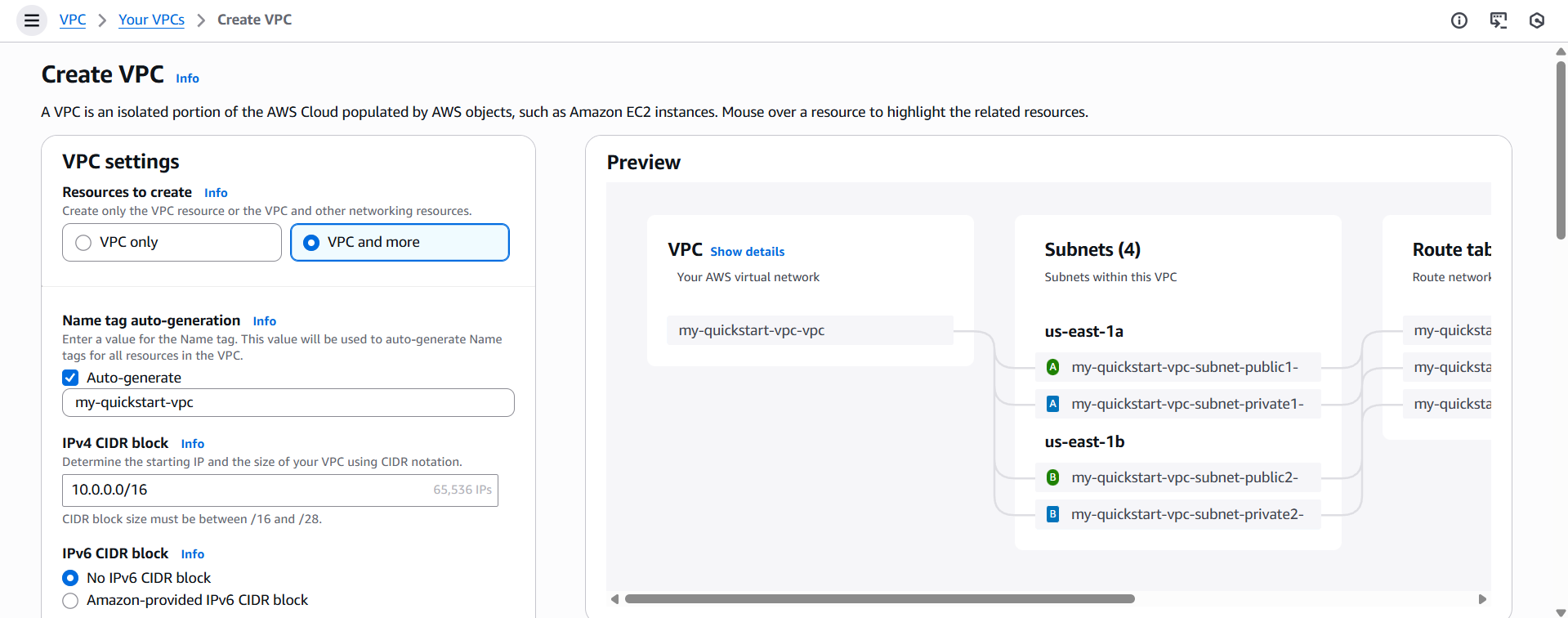

단계 1: VPC 만들기

- VPC 콘솔을 엽니다.

- Create VPC → VPC and more를 선택합니다.

- 다음을 설정합니다:

- Name:

my-quickstart-vpc - Number of AZs: 2 또는 3 (기본값 그대로)

- Customize subnets: 선택 사항 (다른 기본값은 그대로 유지)

- Name:

- Create VPC를 클릭합니다.

AWS가 자동으로 모든 필요한 네트워킹 구성 요소를 프로비저닝합니다.

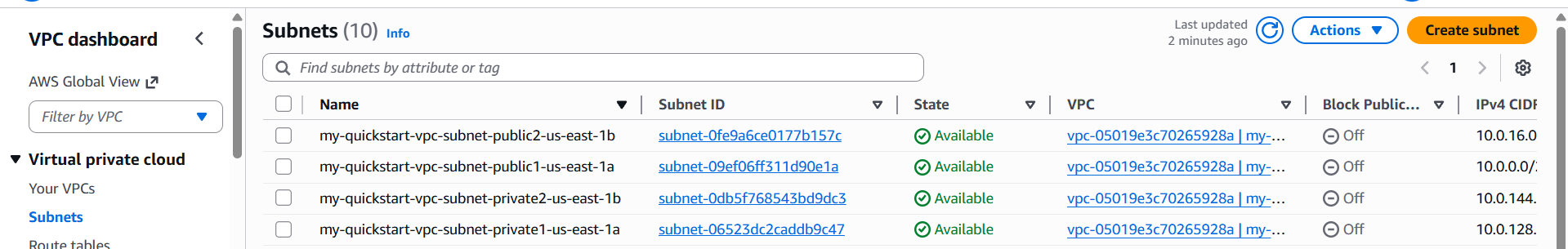

단계 2: 서브넷 검토

생성이 완료되면 Subnets로 이동합니다. 다음과 같은 항목을 확인할 수 있습니다:

- 퍼블릭 서브넷(Internet Gateway에 라우팅)

- 프라이빗 서브넷(S3 Gateway Endpoint를 통해 라우팅)

- 두 개의 가용 영역에 걸쳐 분산된 서브넷(예:

us-east-1a와us-east-1b)

수동으로 설계하지 않아도 실용적인 멀티 AZ 레이아웃을 제공합니다.

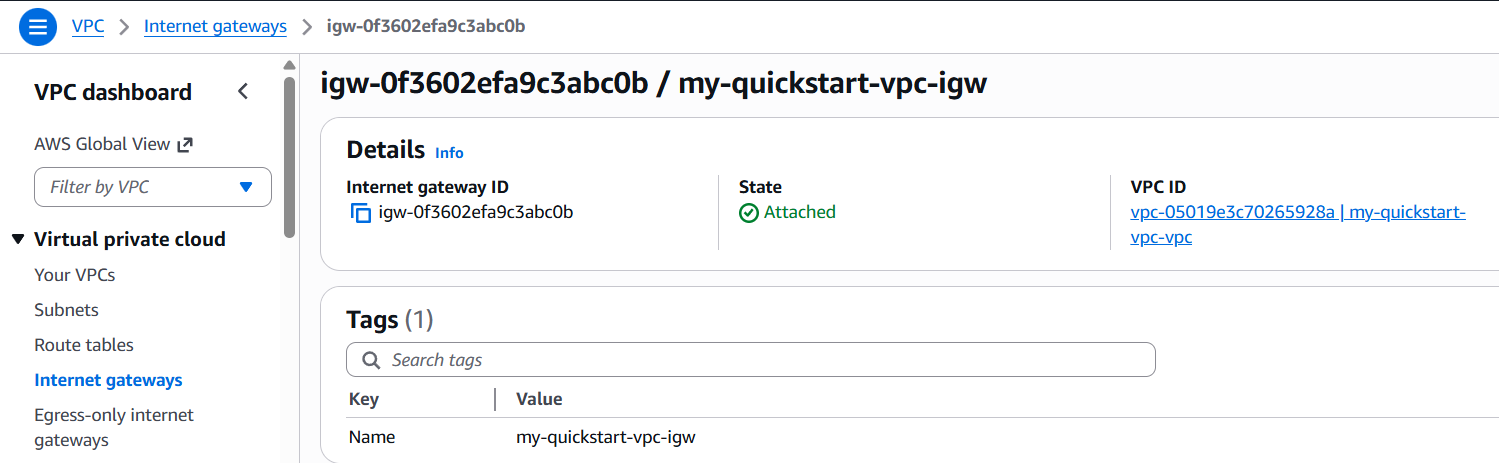

단계 3: 인터넷 연결 경로 확인

Internet Gateways를 엽니다. 새 VPC에 연결된 IGW가 표시되어야 합니다. 이 연결을 통해 퍼블릭 서브넷이 외부 인터넷에 접근할 수 있습니다.

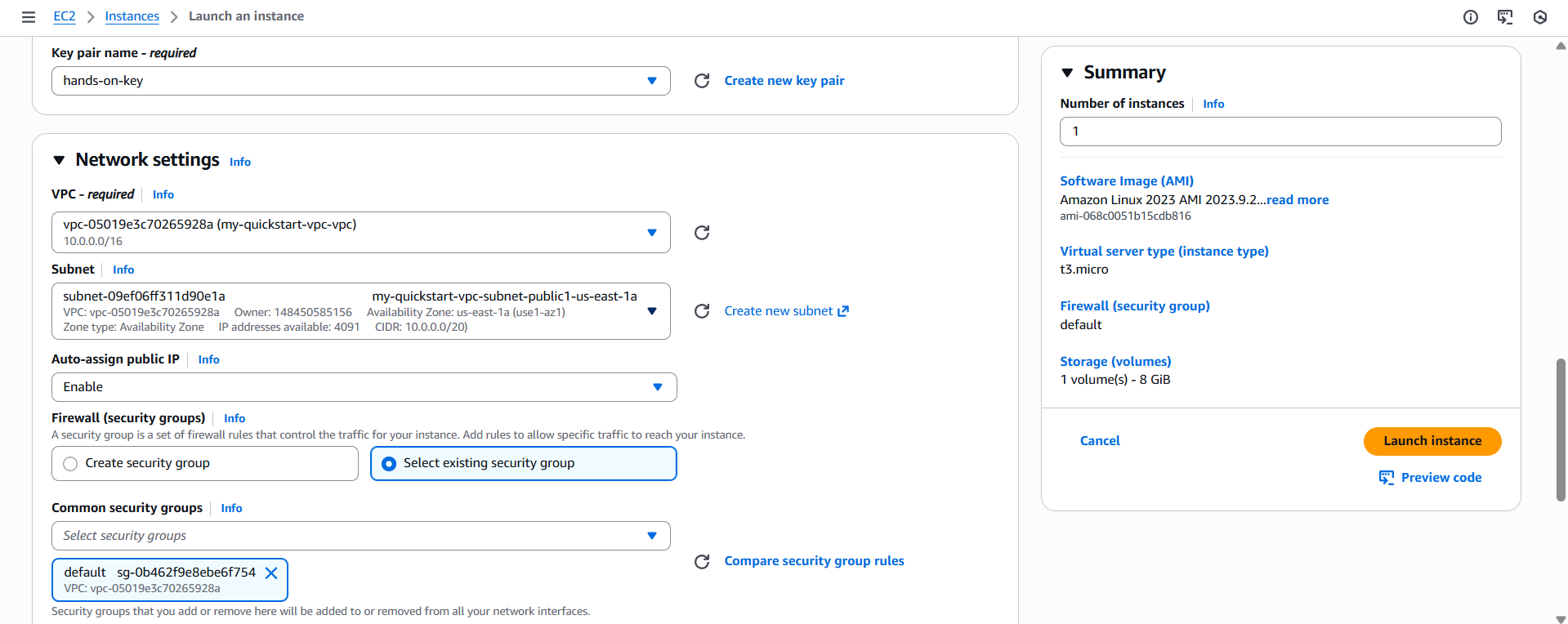

단계 4: EC2 인스턴스 실행

- EC2 콘솔 → Launch instance로 이동합니다.

- 다음을 구성합니다:

- AMI: Amazon Linux 2

- Instance type:

t3.micro(프리 티어 사용 가능) - Key pair:

hands-on-key라는 새 키 페어 생성 (RSA,.pem) - Network:

my-quickstart-vpc - Subnet: 퍼블릭 서브넷 중 하나 선택

- Auto‑assign public IP: 활성화

- Security Group: 기본 SG 사용하거나 SSH(포트 22)를 허용하는 SG 생성

- Launch instance를 클릭합니다.

단계 5: 연결 및 연결 테스트

인스턴스에 SSH 접속

ssh -i hands-on-key.pem ec2-user@성공적인 연결은 다음을 확인합니다:

- 인스턴스에 퍼블릭 IP가 할당됨

- 라우팅 테이블이 올바르게 구성됨

- 보안 그룹에서 포트 22가 허용됨

- 아웃바운드 인터넷 액세스가 정상 작동함

아웃바운드 연결 테스트

curl https://www.google.com응답이 성공하면 인스턴스에서 외부 인터넷에 접근할 수 있음을 확인한 것입니다.

문제 해결

- 퍼블릭 IP 없음 – 선택한 서브넷이 퍼블릭 서브넷이며 “Auto‑assign public IP”가 활성화되어 있는지 확인합니다.

- SSH 차단 – 보안 그룹 인바운드 규칙이 자신의 IP 범위에서 포트 22를 허용하는지 확인합니다.

curl실패 – 해당 서브넷의 라우팅 테이블이 Internet Gateway를 가리키는지 확인합니다.

이 VPC 설정 활용 팁

- VPC, 서브넷, 라우팅 테이블에 대해 명확하고 일관된 이름을 사용합니다.

- 인터넷에 노출되는 리소스(예: bastion host, 로드 밸런서)는 퍼블릭 서브넷에만 배치합니다.

- 백엔드 워크로드는 프라이빗 서브넷에 두어 노출을 최소화합니다.

- 이 VPC를 기본 베이스로 삼아 아키텍처가 성장함에 따라 확장해 나갑니다.

결론

이제 퍼블릭 및 프라이빗 서브넷이 명확히 구분되고 Internet Gateway를 통한 인터넷 연결이 가능한 멀티 AZ VPC를 구축했습니다. 이 설정은 AWS 네트워킹 구성 요소가 어떻게 함께 작동하여 트래픽 흐름과 리소스 격리를 관리하는지 보여 주며, 향후 아키텍처 확장을 위한 견고한 기반을 제공합니다.