Cloudflare 뒤에서 실제 Origin IP를 안전하게 찾는 방법 (그리고 누출 방지 방법)

Source: Dev.to

죄송합니다만, 번역하려는 전체 텍스트를 제공해 주시면 해당 내용을 한국어로 번역해 드릴 수 있습니다. 현재는 링크만 제공되어 있어 실제 기사 내용에 접근할 수 없습니다. 번역이 필요한 본문을 복사해서 보내 주시면 바로 도와드리겠습니다.

Cloudflare가 MX IP를 숨길 수 없는 이유

- MX 레코드는 전 세계에 이메일을 어디로 전달할지 알려줍니다.

- Cloudflare는 HTTP/HTTPS를 프록시하는 방식처럼 SMTP 메일을 프록시할 수 없으므로, 메일 서버는 실제이며 공개적으로 접근 가능한 IP 주소가 필요합니다.

핵심: 당신의 MX IP는 자동으로 웹사이트 원본 IP가 되는 것이 아니지만, 메일과 웹을 같은 서버에 호스팅할 경우 원본 IP가 되는 경우가 많습니다.

이 감사에서 답변할 내용

- MX에 사용되는 호스트명은 무엇인가요?

- 그 MX 호스트명이 해석되는 IP 주소는 무엇인가요? (다양한 리졸버에서 확인)

- 그 IP를 소유한 주체와 네트워크 유형은 무엇인가요? (호스팅, ISP, 의심스러운 등)

- 그 IP가 어디든지 블랙리스트에 올라와 있나요? (이메일 전달 가능성과 위험 신호에 유용)

단계 1 – MX 호스트 이름 찾기

-

DNS 레코드 조회 도구를 엽니다. 예: NetworkWhois – DNS Records.

-

입력합니다:

- 도메인:

example.com - 레코드 유형:

MX

- 도메인:

-

표시되는 MX 대상들을 기록합니다. 예시:

mail.example.commx1.provider.tldexample-com.mail.protection.outlook.com(Microsoft 365)aspmx.l.google.com(Google Workspace)

정확한 MX 호스트 이름을 기록하십시오 – 다음 단계에서 이를 확인할 것입니다.

Step 2 – MX 호스트 이름을 IP로 확인하고 일관성 검증

-

NetworkWhois – DNS Propagation 페이지로 이동합니다.

-

각 MX 호스트 이름에 대해:

- 입력: MX 호스트 이름 (예:

mx.example.com) - 레코드 유형 선택:

A(IPv6을 사용하는 경우AAAA도 선택) - 검사 실행

- 입력: MX 호스트 이름 (예:

-

주요 리졸버 간의 일치 여부를 확인합니다. 예시 출력:

DNS Server Status IP Address TTL

Google (8.8.8.8) Propagated 192.0.2.10 3600

Cloudflare (1.1.1.1) Propagated 192.0.2.10 3600

Quad9 (9.9.9.9) Propagated 192.0.2.10 3600

이 결과가 의미하는 바: 메일 서버 호스트 이름이 모든 위치에서 동일한 공용 IP로 해석됩니다 – 이것이 공용 메일 IP입니다.

빠른 “같은 서버” 확인

웹 서버와 메일 서버가 같은 박스에 있을 경우, 다음과 같은 패턴을 자주 볼 수 있습니다:

mx.example.com이 웹사이트 원본과 동일한 IP로 해석됩니다.cpanel.example.com및webmail.example.com도 동일한 IP로 해석됩니다.- 루트 도메인(

example.com)에 DNS‑only 레코드가 있어 동일한 IP를 가리키거나, 호스트 이름에 프록시 설정을 놓친 경우.

다음과 같이 직접 관리하는 호스트 이름들의 IP와 앞서 얻은 IP를 비교해 보세요:

origin.example.comcpanel.example.comwebmail.example.com- “그레이‑클라우드”(DNS‑only) 레코드들

Step 3 – Run WHOIS on the IP to Identify Its Owner

- 발견한 IP를 사용하세요 (예:

192.0.2.10). - NetworkWhois – WHOIS Lookup 를 이용합니다.

WHOIS/위험 보고서에서 확인할 항목:

- ASN 유형 – 호스팅 제공자(VPS/전용 서버에 일반적), 주거/모바일(프로덕션 메일에 잘못 사용되는 경우가 많음), 프록시/Tor(고위험).

- 평판 플래그 – Spamhaus, UCEPROTECT, “Known as Mail Server”, “Hosting likelihood”, “Bogon”, “Unreachable” 등.

이러한 신호는 법적 증거는 아니지만 유용한 맥락을 제공합니다. 깨끗한 호스팅 ASN은 괜찮지만, “고위험 프록시, 모든 곳에 등재됨”과 같은 결과는 평판 문제나 시스템이 손상되었을 가능성을 나타냅니다.

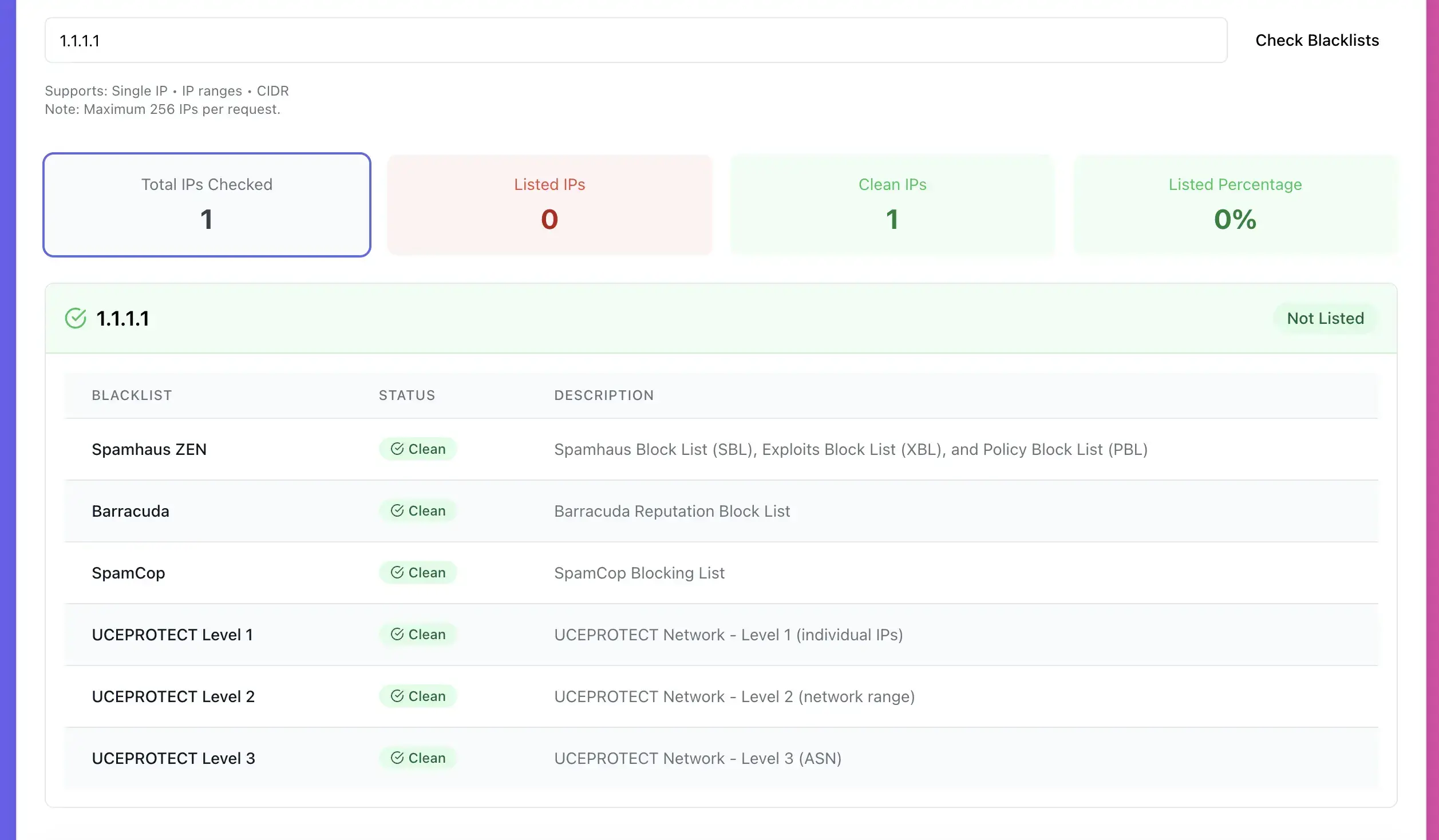

Step 4 – IP가 블랙리스트에 등재되었는지 확인하기 (Email Deliverability & Risk)

- NetworkWhois – IP Blacklist Checker 를 방문합니다.

- 동일한 IP 주소를 붙여넣습니다.

이 도구는 주요 DNSBL(Spamhaus, SORBS 등)을 조회하고 등재 여부를 표시합니다.

IP가 블랙리스트에 등재된 경우, 메일 전달이 어려워지기 전에 스팸, 오픈 릴레이, 서버 침해 등 근본적인 문제를 해결해야 합니다.

원치 않는 “숨겨진” 오리진을 찾았을 때 해야 할 일

- 서비스 분리 – 메일을 다른 서버나 IP로 이동합니다.

- 웹 전용 호스트명 프록시 – 모든 웹‑전용 레코드에 Cloudflare(오렌지‑클라우드)를 사용하고, MX 레코드만 메일 서버를 가리키게 합니다.

- DNS 업데이트 – 오리진을 노출하는 “그레이‑클라우드” 레코드를 프록시 또는 다른 IP로 변경합니다.

- 평판 모니터링 – 인프라 변경 후 특히 WHOIS와 블랙리스트 검사를 정기적으로 다시 실행합니다.

TL;DR

- MX 레코드는 SMTP가 프록시될 수 없기 때문에 공용 IP를 노출합니다.

- 웹과 메일을 같은 서버에 호스팅하면 해당 IP가 웹사이트 오리진을 드러낼 수 있습니다.

- 공개 DNS 도구를 사용해 MX 호스트명을 열거하고, 이를 해결(resolve)한 뒤 WHOIS를 실행하고 블랙리스트를 확인합니다.

- IP가 웹 오리진과 동일하고 노출을 원하지 않으면 메일을 해당 서버에서 옮기거나 웹‑전용 호스트명을 프록시합니다.

행복한 감사 되세요! 🚀

📸 이미지

Why This Step Matters

- If that IP is your mail‑server IP, blacklisting can directly explain spam‑folder issues and bounces.

- If that IP is also your website origin, blacklisting can signal that the server has been abused, compromised, or previously used for spam.

MX IP가 웹‑오리진 IP와 동일함을 확인했을 때 해야 할 일

메일 서버와 웹사이트가 동일한 IP를 사용하고 오리진을 비공개로 유지하고 싶다면 현실적인 선택지는 몇 가지뿐입니다.

옵션 1 – 메일을 웹과 분리 (가장 좋고 간단함)

메일을 다음 중 하나로 옮기세요:

- 전용 메일 제공업체 (Google Workspace, Microsoft 365, Mailgun 등)

- 자체 IP를 가진 별도 메일 VPS

결과: MX 레코드에는 메일 전용 IP만 노출되고, 웹 오리진은 Cloudflare 뒤에 숨겨집니다.

옵션 2 – 동일 서버에 메일을 유지하되 오리진 노출을 감수

이는 일반적인 cPanel 환경입니다. 아무 조치를 취하지 않으면 MX를 확인하는 사람이라면 누구든지 오리진 IP를 알아낼 수 있습니다. 이는 자동으로 “위험”한 것은 아니지만, 서버를 그에 맞게 강화해야 합니다.

강화 체크리스트

- 방화벽을 설정해 오리진에 접근할 수 있는 IP를 Cloudflare IP 대역만 허용하고 포트 80/443만 열어 둡니다.

- 관리자 패널 (

/wp-admin,/cpanel,/plesk)에 IP 허용 목록, MFA, 속도 제한을 적용합니다. - 불필요한 DNS‑전용 호스트명(예:

direct.example.com,origin.example.com, 오래된 서브도메인)들을 제거합니다. - 사용하지 않는 서비스를 비활성화하고 패치를 신속히 적용합니다.

옵션 3 – 메일 게이트웨이 또는 릴레이 사용

로컬 메일함을 유지해야 하지만 평판과 분리를 개선하고 싶다면 아웃바운드 릴레이를 이용합니다. 인바운드 메일은 여전히 도달 가능한 MX 레코드가 필요하므로, 이는 부분적인 해결책에 불과합니다.

클라우드플레어를 사용해도 원본을 노출시키는 일반적인 누수

mail.example.com은 원본을 직접 가리키며, 사이트가 동일한 서버를 공유합니다.cpanel.example.com,webmail.example.com,direct.example.com은 DNS‑only이며 원본을 노출합니다.www.example.com을 프록시했지만 루트 도메인(@)을 놓쳤습니다.- 오래된 서브도메인이 아직 서버 IP를 가리키고 있어 정리되지 않았습니다.

- 서비스 레코드(SRV, TXT 등)가 원본 호스트명을 의도치 않게 드러냅니다.

이를 해결하는 대부분은 DNS 위생 및 네트워크 강화입니다.

지금 바로 시도해 보세요 – 5 분 안에 감사하기

- MX 호스트명 찾기

- MX 호스트명 확인

- 소유권 확인

체크리스트를 진행하면 웹 오리진이 노출되었는지 여부와 다음에 취해야 할 단계들을 알 수 있습니다.